Обеспечение информационной безопасности в гибридных ИТ-инфраструктурах: сочетание облачных и on-premise-решений

Белячков

начальник отдела Центра кибербезопасности платформы АО "Сбербанк-Технологии"

Начальник отдела Центра кибербезопасности платформы АО "Сбербанк-Технологии" Сергей Белячков рассматривает в статье актуальную проблему обеспечения информационной безопасности в гибридных ИТ-инфраструктурах, которые объединяют в себе как облачные, так и решения on-premise (локальные).

Гибридные ИТ-инфраструктуры стали популярными из-за своей способности комбинировать выгоды облачных технологий с контролем и управлением локальных серверов и систем. Однако это также создает уникальные вызовы для обеспечения безопасности, поскольку данные и приложения могут перемещаться между разными средами. Статья исследует данные вызовы и риски, с которыми сталкиваются организации, использующие гибридные инфраструктуры, и предоставляет стратегии и практики для эффективного управления информационной безопасностью в таких средах. Обсуждаются вопросы, связанные с идентификацией и аутентификацией пользователей, защитой данных при их передвижении между облаком и локальными серверами, а также обеспечением целостности и конфиденциальности информации. Статья подчеркивает важность баланса между гибкостью и уровнем безопасности в гибридных ИТ-средах и предоставляет читателям рекомендации по выбору соответствующих технологий и методов для минимизации уязвимостей и рисков в таких инфраструктурах. Она также подчеркивает роль непрерывного обучения и развития сотрудников в области информационной безопасности, чтобы укрепить всю организацию и повысить уровень осведомленности в данной области.

Предпосылкой для написания статьи стало усиление ИТ-угроз и атак, число которых растет в геометрической прогрессии. Это связано, с одной стороны, с более широкими поверхностями атак из-за глобализации связей, а с другой стороны, с тем, что знания о хакерстве теперь легче изучать и применять, например, за счет использования видеоуроков и легкодоступных инструментов взлома. Еще одним фактором является то, что хакерство стало экономически прибыльным, в то время как риск личного преследования по-прежнему сравнительно невелик.

К этому добавляются возрастающие нормативные и правовые требования, которые в силу своей сложности часто приводят к правовой неопределенности вместо правовой ясности, поскольку зачастую формулируются в очень абстрактных терминах и оставляют место для интерпретации. Все эти факторы в значительной степени способствуют растущей потребности в решениях в области ИТ-безопасности. Быстрые изменения в этих областях часто означают, что компаниям не хватает опыта и конкретных специальных знаний для удовлетворения требований и технологических задач. Это представляет собой высокий риск, поскольку жертвы атаки могут понести значительный экономический ущерб, и риск серьезного репутационного ущерба, который также нельзя недооценивать.

В "классической" ИТ-инфраструктуре все сервисы работают "локально", то есть они расположены в собственных помещениях компании. Сюда входят сервисы планирования ресурсов предприятия (ERP), управления взаимоотношениями с клиентами (CRM), управления человеческими ресурсами и связанные с ними аппаратные системы и приложения, которые эксплуатируются и обслуживаются самой компанией. В такой среде все взаимодействия с внешними системами инициируются изнутри, и интернет-шлюз не принимает входящие соединения, которые не направлены в ответ на существующее соединение изнутри.

Учитывая изложенные вызовы, возникающие в сфере ИТ-безопасности из-за увеличения числа угроз и сложностей нормативного регулирования, а также особенности "классической" ИТ-инфраструктуры, становится очевидной актуальность разработки эффективных моделей систем защиты. Именно поэтому в следующем разделе обращается внимание на сравнительный анализ существующих подходов и методики, которые могут способствовать повышению уровня ИТ-безопасности.

Материалы и методы

Использован сравнительный метод для анализа существующих моделей построения системы защиты. Также задействован описательный метод для выделения основных факторов построения системы гибких запросов от сервера к модулю, с опорой на работы таких авторов, как Алан Ньюман, Стивен Крисби, Пол Моралез и др.

Результаты

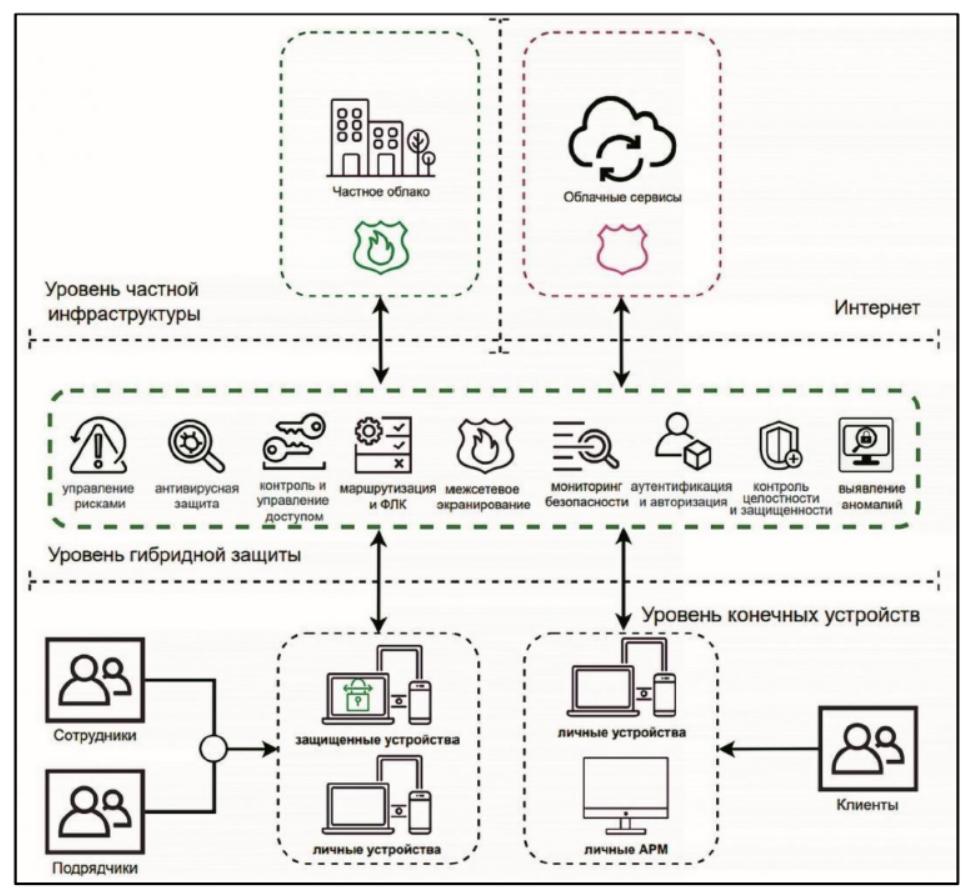

Сегодня широко распространены гибридные среды, включающие в себя сочетание "классических" локальных сервисов и современных многонаправленных взаимодействий и сервисов, часто называемых облачными сервисами. Для всех сервисов, включая традиционные, обеспечение конфиденциальности имеет решающее значение. Выбор инфраструктуры и ее реализация задают стандарты ИТ-безопасности. Например, облачное решение (Рис.1) может не подойти компаниям, которые проводят исследования и разработки. Сегменты сети, которые необходимо защитить, часто отделены от офисной локальной сети и обновляются лишь вручную, с применением всех мер безопасности, поскольку новые операционные системы все чаще получают доступ к облачным ресурсам - от проверки лицензии до обновлений и облачного хранилища.

Это зачастую противоречит требованиям безопасности для сегментов, требующих особой защиты. Этот пример иллюстрирует проблемы, возникающие в результате взаимодействия различных технологий. При разработке комплексных решений, выходящих за рамки системы (архитектура предприятия), с самого начала необходимо учитывать комплексную концепцию ИТ-безопасности. Это можно резюмировать следующим предложением: "Полная продуктивность новых ИТ-технологий может быть использована только при наличии соответствующей инфраструктуры ИТ-безопасности, иначе дополнительные риски съедят прибыль".

В этом контексте следует упомянуть две особенно актуальные темы: облачные вычисления, при которых данные и приложения передаются в облако, и Индустрия 4.0, в которой процессы управления товарами, производством и логистикой, эффективное сотрудничество с поставщиками, финансистами и вендорами автоматизируются и оцифровываются. Сюда также входит управление автономными транспортными средствами и обновление программного обеспечения для транспортных средств. Ниже приведены два конкретных примера, чтобы подчеркнуть трудности и проблемы, которые могут возникнуть при использовании гибридных сред, внедрении новых технологий и соблюдении требований законодательства. Кроме того, представлены и кратко оценены проверенные предложения по решениям.

Рисунок 1 - Облачное решение защиты данных

Figure 1 - Cloud data protection solution

Данный практический пример касается внедрения новой системы управления идентификацией и авторизацией (IDM) в международном банке. Этот проект инициирован правовыми и нормативными требованиями, включая национальное и европейское законодательство, а также административными инструкциями BaFin. Законодательные требования были намеренно сформулированы в общем и абстрактном виде, чтобы обеспечить гибкую основу для реализации. Однако на практике это может привести к неясностям и проблемам. В ходе реализации проекта возникли следующие проблемы:

- Несколько исходных систем: Из-за гибридной среды с разными исходными системами для основных данных необходимо было определить унифицированную и уникальную виртуальную исходную систему. Решение: Определение единых исходных систем.

- Интерфейсы для решения IDM: Решения IDM предлагают стандартизированные интерфейсы, но есть различия, особенно в гибридных средах. Решение: выбрать подходящие продукты и использовать стандартизированные интерфейсы, где это возможно. При необходимости разработать собственные безопасные интерфейсы.

- Подключение облачных сервисов: Для выбора облачных сервисов требуется оценить не только базовый контракт, но и дополнительные - например, контракты на поддержку. Отсутствие договоренностей может привести к сбоям, которые нанесут экономический ущерб. Решение: Уточнение содержания договора, охват требований заказчика и соответствия требованиям, рассмотрение правовых и нормативных ограничений.

- Подключение целевых систем, которые не поддерживаются напрямую: Подключение целевых систем, которые нельзя подключить напрямую к системе IDM, оказалось проблематичным. Решение: Разработать безопасные интерфейсы (Рис.2) и внедрить системы заявок для закрытия рабочих процессов.

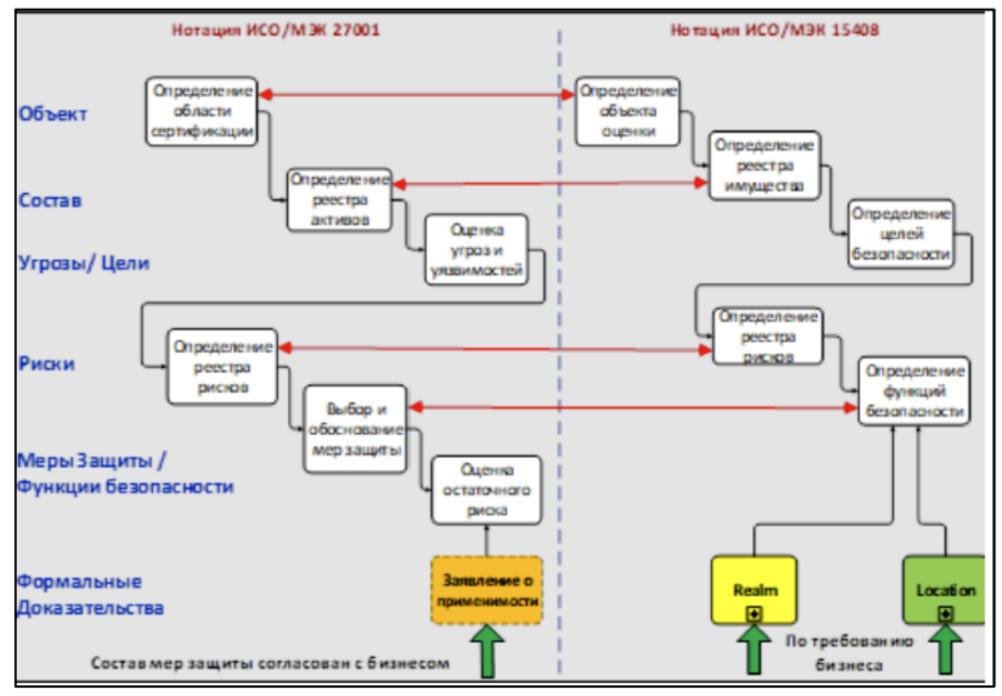

Рисунок 2 - Процесс оценки безопасности облачных компонентов

Figure 2 - Process for assessing the security of cloud components

Приведенные примеры наглядно демонстрируют сложности реализации ИТ-проектов в гибридной среде и соблюдения требований законодательства. Решение заключается в определении общих исходных и целевых систем, разработке безопасных интерфейсов, выборе подходящих продуктов и тщательном составлении соглашений об облачных услугах. Соблюдение требований законодательства требует скрупулезной проработки еще до начала проекта. Расстановка приоритетов имеет решающее значение. При выборе подходящего облачного решения рекомендуется использовать сертифицированного поставщика облачных услуг; для подтверждения эффективности мер, принятых за отчетный период, рекомендуется использовать отчеты SOC 2 типа 2, поскольку в нем исследуется эффективность мер, реализованных в течение отчетного периода. Отчет SOC 2 типа 1 просто подтверждает соответствие проекта требованиям.

Также важно согласовать свои внутренние требования безопасности с требованиями поставщика облачных услуг и иметь право на аудит. Аналогично, не следует пренебрегать контрактами на поддержку, поскольку отсутствие или неадекватность соглашений о поддержке может привести к проблемам с запросами на поддержку.

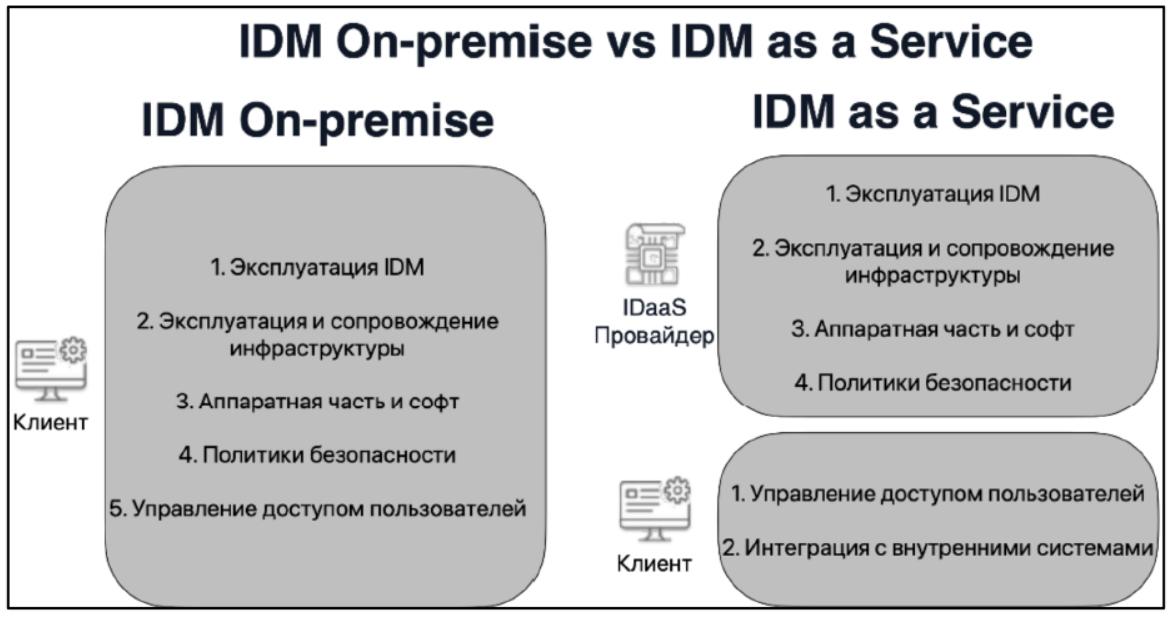

Рисунок 3 - Настройка ЮМ через внешний модуль

Figure 3- Setting up ЮМ via an external module аи

Обсуждение

При выборе решения IDM (Рис.3) крайне важно, чтобы предлагалось множество стандартных интерфейсов, поскольку интерфейсы имеют решающее значение, особенно в гибридных средах. Все, что недоступно по умолчанию, необходимо разрабатывать собственными силами, уделяя внимание безопасной разработке (Security by Design). Рекомендуется использовать целостный подход, включая подтверждение концепции (PoC). Бизнес-стратегия, ИТ-стратегия и облачная стратегия должны быть согласованы, и следует придерживаться нисходящего подхода.

Этот практический пример можно применить к другим отраслям с учетом конкретных законодательных требований каждой отрасли. На американском национальном уровне актуальны Закон о кибербезопасности (CISA) и Федеральный стандарт по защите информации (FIPS). Они способствуют обеспечению безопасности ИТ и гармонизации схем оценки соответствия требованиям кибербезопасности. Эти меры служат укреплению устойчивости и повышению потенциала кибербезопасности. Здесь перечислены соответствующие законодательные и нормативные требования, повлиявшие на проект.

При реализации данного проекта необходимо создание различных каналов связи без увеличения рисков безопасности. Следует отметить несколько ключевых моментов:

- Несколько внешних подключений. В современной среде инструментов управления требуется несколько коммуникационных подключений к различным целевым системам. Задача состоит в том, чтобы различать разрешенное и запрещенное общение.

- Защита исходящих соединений: необходимо гарантировать, что через подключение к интернету сотрудников не будет внедрено вредоносное ПО и никакой доступ не будет скомпрометирован, например, посредством фишинга.

- Облачные соединения: При интеграции облачных подключений необходимо обеспечить невозможность перехвата этих подключений, включая четкое разделение арендаторов в облаке.

- Исключение производственных данных в демилитаризованной зоне (ДМЗ): Необходимо создать безопасный метод для интеграции входящих данных в производственную среду, включая чистую структуру демилитаризованной зоны.

- Определение стратегий резервного копирования и создания снимков: Должна быть обеспечена возможность быстрого восстановления данных, как отдельных жестких дисков, так и целых виртуальных машин, в любое время.

- Отслеживание всех идентификационных данных в сети: Должна быть возможность всегда отслеживать, какие перемещения в сети были вызваны какими пользователями.

- Настройка многофакторной аутентификации: Для входа в систему использования только имени пользователя и пароля уже недостаточно, особенно в производственных областях.

Заключение

Чтобы предоставить поставщикам доступ без ущерба для безопасности, для поставщиков данных необходимо создать отдельные зоны, которые предотвратят распространение вредоносного ПО и обеспечат безопасное хранение данных. Здесь важна четкая структура DMZ. Рекомендуется использовать двухфакторную аутентификацию в качестве стандарта для доступа к хранимым данным, чтобы защитить данные в производственной среде от несанкционированного доступа. Имя пользователя и пароль больше не являются достаточными, и для повышения безопасности идентификации пользователя следует применять дополнительный фактор, такой как SMS TAN или токен RSA. Также необходимо устанавливать исходящие взаимодействия для таких услуг, как экспорт, тендеры, заказы и логистика. Необходимо использовать стандартизируемые соединения, чтобы обеспечить оператору прозрачность и полную отслеживаемость.

Поскольку не каждый поставщик имеет возможность общаться в зашифрованном виде, устанавливается специальный доступ, обычно через веб-интерфейс. Это обеспечивает безопасную связь внешних сторон с компанией по электронной почте, видеоконференциям, передаче голоса по IP (VoIP), интрасети и т.д. Все исходящие соединения доступны только через прокси-сервис. В прокси-сервере установлены механизмы защиты, которые блокируют известные небезопасные веб-сайты и классифицируют потенциальные угрозы на неотслеживаемых веб-сайтах с помощью проверки контента в соответствии с GDPR ЕС. Эти механизмы защиты регулярно обновляются. Стратегия резервного копирования имеет решающее значение для максимально быстрого восстановления данных после сбоя оборудования. Это также можно обеспечить, используя несколько хранилищ данных. По мере увеличения числа облачных провайдеров увеличивается и риск потери контроля над происходящим.

Часто отсутствует документированный и прозрачный обзор инфраструктуры, особенно когда речь идет о поставщиках облачных услуг. Крайне важно внедрить четкие и документированные средства контроля доступа для облачных решений. Успешная цифровая трансформация требует устранения известных препятствий и интеграции ИТ-безопасности в стратегию как ключевого конкурентного фактора. Потребность в решениях ИТ-безопасности возрастает с каждым годом из-за новых бизнес-моделей и растущих угроз. Безопасность следует понимать как динамическую цель, и важно не запутаться в ее сложности. Федеральное агентство по информационной безопасности (CISA) предлагает полезные документы и ресурсы для реализации законодательных и нормативных требований в области ИТ-безопасности. Повышение осведомленности и вовлечение всех сотрудников в обучение имеют решающее значение для укрепления ИТ-безопасности. Сотрудники должны не только получать инструкции, но и активно участвовать в реализации стратегии и иметь возможность понимать последствия своих решений. Это помогает свести к минимуму неправомерные действия и повысить ИТ-безопасность в компании.