Удаленка без рисков

Пандемия коронавирусной инфекции привела к значительному росту количества сотрудников, переведенных на дистанционный режим работы. Такой переход сопровождался целым комплексом проблем – как технических, так и организационных. Обострились и риски в области безопасности, ко многим из которых руководство компаний и сами сотрудники оказались не готовы. В том числе существенно выросла активность злоумышленников, что создало для бизнеса дополнительные угрозы.

Михаил Кондрашин, технический директор TrendMicro в России и СНГ В целом перевод сотрудников на удаленную работу не является чем-то принципиально новым. Такой режим активно применялся еще в 2000-х годах – в тех городах, где высока стоимость коммерческой недвижимости (Лондон, Франкфурт) или сотрудникам приходилось тратить слишком много времени на то, чтобы добраться из дома на работу (Пекин, Сеул, Токио, Шанхай). Также сыграли свою роль глобализация и развитие коммуникационных технологий – прежде всего, появление дешевой конференцсвязи. Хотя еще раньше, в 1990-х годах распространение Интернета с одной стороны и применение методологий управления проектами с другой сделали возможным взаимодействие больших групп разработчиков ПО, находящихся в разных городах и даже странах. Тогда возникло такое явление как офшорное программирование. "Сотрудник может одинаково эффективно работать в офисе, дома или в командировке. Разумеется, это требует особых подходов к ИБ в компании, но эти изменения произошли уже давно и незаметны для штатных сотрудников", – так технический директор TrendMicro в России и СНГ Михаил Кондрашин видит результат перехода международной компании на удаленный режим.

Михаил Кондрашин, технический директор TrendMicro в России и СНГ В целом перевод сотрудников на удаленную работу не является чем-то принципиально новым. Такой режим активно применялся еще в 2000-х годах – в тех городах, где высока стоимость коммерческой недвижимости (Лондон, Франкфурт) или сотрудникам приходилось тратить слишком много времени на то, чтобы добраться из дома на работу (Пекин, Сеул, Токио, Шанхай). Также сыграли свою роль глобализация и развитие коммуникационных технологий – прежде всего, появление дешевой конференцсвязи. Хотя еще раньше, в 1990-х годах распространение Интернета с одной стороны и применение методологий управления проектами с другой сделали возможным взаимодействие больших групп разработчиков ПО, находящихся в разных городах и даже странах. Тогда возникло такое явление как офшорное программирование. "Сотрудник может одинаково эффективно работать в офисе, дома или в командировке. Разумеется, это требует особых подходов к ИБ в компании, но эти изменения произошли уже давно и незаметны для штатных сотрудников", – так технический директор TrendMicro в России и СНГ Михаил Кондрашин видит результат перехода международной компании на удаленный режим.

Привычна данная практика и для российских организаций. Как отмечает заместитель генерального директора ООО "Базальт СПО" Алексей Новодворский, инфраструктура многих компаний была готова к тому, что значительная часть персонала будет работать вне офиса. "Инфраструктура для разработки наших программных продуктов и репозитория изначально была рассчитана на распределенную работу. Отделения "Базальт СПО" находятся в нескольких городах. Программисты команды ALT Linux Team, которые развивают репозиторий "Сизиф", живут не только в России, но и в других странах. Некоторые из них никогда не встречались и знакомы только заочно", – добавил он.

Александр Барышников, директор департамента консалтинга и аудита АО НИП "Информзащита" Директор департамента консалтинга и аудита АО НИП "Информзащита" Александр Барышников также не считает работу в удаленном режиме чем-то новым, поскольку специалисты компании постоянно выезжают в командировки к заказчикам для проведения аудитов, обследований, работ по настройке и внедрению систем обеспечения безопасности, сохраняя при этом доступ к корпоративным системам и сервисам со своих рабочих ноутбуков.

Александр Барышников, директор департамента консалтинга и аудита АО НИП "Информзащита" Директор департамента консалтинга и аудита АО НИП "Информзащита" Александр Барышников также не считает работу в удаленном режиме чем-то новым, поскольку специалисты компании постоянно выезжают в командировки к заказчикам для проведения аудитов, обследований, работ по настройке и внедрению систем обеспечения безопасности, сохраняя при этом доступ к корпоративным системам и сервисам со своих рабочих ноутбуков.

По мнению технического директора ООО "Дата Интегрейшн Софтвер" (DIS Group) Олега Гиацинтова, дистанционно можно проводить тестирование ПО и сервисов, а также оказывать услуги по консалтингу и технической поддержке.

В итоге, по оценке директора по инновациям AstraLinux АО "НПО РусБИТех" Романа Мылицына, режим удаленной работы является нормой для сфер ИТ и ИБ.

Оказалось, что переход на удаленный режим работы дает и некоторые преимущества. Как показало исследование компании "Стахановец", в среднем сотрудники в удаленном режиме работают больше, чем в офисе. Объем переработки на "удаленке" составляет три недели в год.

Андрей Арефьев, директор по инновационным проектам ГК InfoWatch "В формате удаленной работы совершенно не нужно перекрикивать друг друга: как правило, онлайн-сервисы успешно "останавливают" собеседников, которые перебивают спикера во время совещаний", – поделился опытом директор по инновационным проектам ГК InfoWatch Андрей Арефьев. Однако у некоторых сотрудников все же возникают сложности с организацией, а кроме того требуется адаптация к новым условиям, срок которой может достигать двух месяцев.

Андрей Арефьев, директор по инновационным проектам ГК InfoWatch "В формате удаленной работы совершенно не нужно перекрикивать друг друга: как правило, онлайн-сервисы успешно "останавливают" собеседников, которые перебивают спикера во время совещаний", – поделился опытом директор по инновационным проектам ГК InfoWatch Андрей Арефьев. Однако у некоторых сотрудников все же возникают сложности с организацией, а кроме того требуется адаптация к новым условиям, срок которой может достигать двух месяцев.

Пандемия коронавируса и связанные с ней ограничения привели к тому, что количество сотрудников, работающих в удаленном режиме, существенно выросло. При этом регуляторы, чьи требования часто тормозили переход на удаленный режим, в том числе в России, стали закрывать глаза на многие нарушения. Зато нарушение требования оставаться дома, наоборот, стало чревато различными санкциями, часто весьма серьезными.

Пример перехода на дистанционный режим подали сами главы государств и правительств. Так, 26 марта текущего года состоялся первый виртуальный саммит G20. Апрельская встреча в формате OPEC+ также прошла в виртуальном формате, что никак не помешало принять решения, направленные на поддержку нефтяного рынка.

В итоге, как отметил директор по технологиям Cisco в России и СНГ Андрей Кузьмич, представляя Cisco Annual Internet Report (AIR), были вынуждены сдаться даже самые консервативные корпоративные службы безопасности, которым раннее удавалось годами препятствовать переходу сотрудников на удаленный режим работы. Возможно, свою роль сыграло то, что такие регуляторы как подведомственный ФСБ Национальный координационный центр по компьютерным инцидентам (НКЦКИ), Федеральная служба по техническому и экспортному контролю (ФСТЭК) и Центральный банк РФ выпустили нормативные документы, где дали разрешение на многие виды удаленной работы, пусть и с соблюдением ряда мер.

По данным исследования Gartner, проведенного в конце марта 2020 года, если до пандемии количество работающих вне офиса сотрудников не превышало 20 %, то на момент опроса этот показатель в некоторых компаниях доходил до 90 %. Количество подключений к сервисам конференцсвязи выросло в разы. Так, количество новых пользователей сервиса Cisco Webex увеличилось в 7 раз. Количество пользователей сервисов от других компаний также росло быстрыми темпами.

Однако у данного процесса есть и обратная сторона. Во многом это связано с тем, что переводить персонал пришлось в условиях жесткого цейтнота, к чему оказались не готовы сами сотрудники, технический персонал и инфокоммуникационная инфраструктура. Кроме того, потребовалось решать проблемы, связанные с организацией удаленного доступа и обеспечением безопасности клиентских устройств. Об этом говорят результаты исследования Check Point Dimensional Research, итоги которого были подведены в апреле 2020 года.

Издержки аврала

Александр Джаганян, руководитель направления сетевой безопасности центра информационной безопасности АО "Инфосистемы Джет"Везде, где вводились противоэпидемические ограничения, переход на удаленную работу проходил в авральном режиме, за считанные дни. Руководитель направления сетевой безопасности центра информационной безопасности АО "Инфосистемы Джет" Александр Джаганян считает, что в основном аврал был вызван стремлением руководства компаний обеспечить непрерывность бизнес-процессов, и основные ресурсы были пущены на то, чтобы найти и настроить ноутбуки для всех сотрудников, организовать удаленный доступ и коммуникации.

Александр Джаганян, руководитель направления сетевой безопасности центра информационной безопасности АО "Инфосистемы Джет"Везде, где вводились противоэпидемические ограничения, переход на удаленную работу проходил в авральном режиме, за считанные дни. Руководитель направления сетевой безопасности центра информационной безопасности АО "Инфосистемы Джет" Александр Джаганян считает, что в основном аврал был вызван стремлением руководства компаний обеспечить непрерывность бизнес-процессов, и основные ресурсы были пущены на то, чтобы найти и настроить ноутбуки для всех сотрудников, организовать удаленный доступ и коммуникации.

Алексей Дрозд, начальник отдела информационной безопасности ООО "СёрчИнформ"Начальник отдела информационной безопасности ООО "СёрчИнформ" Алексей Дрозд считает, что данная задача сложна даже для ИТ-департаментов крупных компаний, не говоря уже о сегменте среднего и малого бизнеса. В итоге вопросы безопасности уходят на второй план и во главу угла ставится привычный принцип: "Работает? Не трогай!".

Алексей Дрозд, начальник отдела информационной безопасности ООО "СёрчИнформ"Начальник отдела информационной безопасности ООО "СёрчИнформ" Алексей Дрозд считает, что данная задача сложна даже для ИТ-департаментов крупных компаний, не говоря уже о сегменте среднего и малого бизнеса. В итоге вопросы безопасности уходят на второй план и во главу угла ставится привычный принцип: "Работает? Не трогай!".

Александр Джаганян видит целый комплекс угроз, связанных с работой из дома. "Первая опасность заключается в подключении к ресурсам компании по открытым каналам связи из дома или общественных мест. Вторая связана с риском компрометации слабых паролей пользователей. Угрозу представляют и незащищенные домашние устройства сотрудников, с которыми компаниям приходится работать в условиях дефицита корпоративных ноутбуков. Помимо этого, небезопасный доступ к сервисам компании через публичный Интернет может привести к расширению поверхности атаки для злоумышленников. Нельзя исключать и вероятность использования сотрудниками незащищенных облачных сервисов для хранения файлов и обмена ими", – предупреждает специалист "Инфосистем Джет".

Алексей Дрозд дополняет данный перечень: "Усиливаются риски потери данных, когда на компьютере работает не только сотрудник, но и другие пользователи. Другая проблема заключается в том, что в ситуации неопределенности люди легче подвержены социальной инженерии и поддаются уловкам мошенников. Увеличиваются и риски корпоративного мошенничества – появляются дополнительные мотивы и возможности улучшить материальное положение за счет работодателя, особенно если контроль не организован достаточно жестко".

Игорь Корчагин, руководитель департамента информационной безопасности АО "Информационная внедренческая компания" (ИВК)Часто для удаленной работы сотрудники используют личные компьютеры и мобильные устройства. Однако они, как предупреждает руководитель департамента информационной безопасности АО "Информационная внедренческая компания" (ИВК) Игорь Корчагин, часто бывают скомпрометированы. Также он сетует на низкий уровень осведомленности сотрудников об угрозах, что усиливает риски, связанные с возможной атакой.

Игорь Корчагин, руководитель департамента информационной безопасности АО "Информационная внедренческая компания" (ИВК)Часто для удаленной работы сотрудники используют личные компьютеры и мобильные устройства. Однако они, как предупреждает руководитель департамента информационной безопасности АО "Информационная внедренческая компания" (ИВК) Игорь Корчагин, часто бывают скомпрометированы. Также он сетует на низкий уровень осведомленности сотрудников об угрозах, что усиливает риски, связанные с возможной атакой.

"Вместе с разрешением работать удаленно с различных устройств и платформ стало крайне сложно контролировать используемую систему, приложения и сервисы, своевременную установку обновлений безопасности и наличие открытых уязвимостей, а также конфигурацию параметров защиты", – предупреждает руководитель программ информационной безопасности Microsoft в Центральной и Восточной Европе Артем Синицын.

В целом уровень контроля конечных точек при использовании личных устройств, как отметил Михаил Кондрашин, будет неизбежно снижаться, что многократно усиливает риски.

Как отмечает системный аналитик ООО "Компания Бест Практис Солюшнс" (BPS) Кристина Анохина, серьезным фактором риска может стать неправильная настройка оборудования и ПО удаленного доступа, что создает дополнительные риски, среди которых – утечки данных и атаки на инфраструктуру.

Александр Барышников обращает внимание на то, что попросту невозможно осуществить контроль передачи информации на уровне каналов доступа к Интернету тогда, когда сотрудник подключается через домашний роутер или другую общедоступную точку без возможности контроля передаваемой информации. И эти опасения нельзя назвать умозрительными. Так, по данным Solar JSOC, всего за одну неделю апреля этого года количество устройств, доступных из Интернета по незащищенному протоколу RDP, в России выросло на 15 % (общее количество – более 76 тыс. единиц), а в мире – на 20 % (более 3 млн единиц).

%Left-img_r250-9%Глава представительства Avast в России и СНГ Алексей Федоров обращает внимание на то, что серьезной угрозой является перегрузка сети: "Чтобы избежать перегрузки корпоративной сети, компаниям необходимо убедиться, что их VPN может поддерживать количество ожидаемых одновременных соединений и трафика. VPN должна быть настроена так, чтобы управлять только тем трафиком, который фактически необходим для подключения к внутренней сети. В противном случае весь трафик (Youtube, Netflix и прочее) будет проходить через VPN, что сильно замедлит его, практически не позволяя использовать для работы". В отличие от других угроз, проблемы, связанные с перегрузкой, становятся видны почти сразу же.

Отметим, что лишь небольшая часть компаний предприняла необходимые меры заранее. "Еще до введения режима массовой самоизоляции мы закупили услуги наиболее важных для обеспечения бесперебойной деятельности онлайн-сервисов и провели обучение по работе из дома, а также организовали серию мероприятий, позволивших наладить взаимодействие в новых условиях", – поделился опытом ГК InfoWatch Андрей Арефьев.

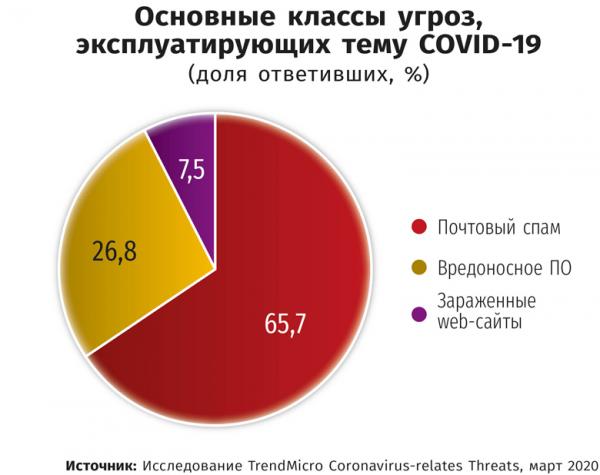

Дмитрий Ковалев, Руководитель отдела технологической экспертизы управления информационной безопасности АО "Софтлайн Трейд" (Softline) Руководитель отдела технологической экспертизы управления информационной безопасности АО "Софтлайн Трейд" (Softline) Дмитрий Ковалев обращает внимание на существенный рост активности внешних злоумышленников: "Резко увеличилось число фишинговых рассылок, при помощи которых мошенники в том числе прощупывают почву, определяя слабые места в ИТ-инфраструктуре организаций. По данным Softline, только за одну неделю количество фишинговых атак на российские организации увеличилось почти в 4 раза. Кроме того, с массовым переходом бизнеса в онлайн-формат выросли риски DDoS-атак, в том числе со стороны конкурентов". Group-IB и TrendMicro также отмечают высокую активность группировок, использующих фишинг. По данным обеих компаний, на долю фишинга приходится две трети всех атак, несмотря на то, что данный инструментарий заметно подорожал.

Дмитрий Ковалев, Руководитель отдела технологической экспертизы управления информационной безопасности АО "Софтлайн Трейд" (Softline) Руководитель отдела технологической экспертизы управления информационной безопасности АО "Софтлайн Трейд" (Softline) Дмитрий Ковалев обращает внимание на существенный рост активности внешних злоумышленников: "Резко увеличилось число фишинговых рассылок, при помощи которых мошенники в том числе прощупывают почву, определяя слабые места в ИТ-инфраструктуре организаций. По данным Softline, только за одну неделю количество фишинговых атак на российские организации увеличилось почти в 4 раза. Кроме того, с массовым переходом бизнеса в онлайн-формат выросли риски DDoS-атак, в том числе со стороны конкурентов". Group-IB и TrendMicro также отмечают высокую активность группировок, использующих фишинг. По данным обеих компаний, на долю фишинга приходится две трети всех атак, несмотря на то, что данный инструментарий заметно подорожал.

Директор практики информационной безопасности ООО "ЭйТи Консалтинг" (AT Consulting) Тимурбулат Султангалиев добавляет к этому перечню угрозы, связанные с использованием социальной инженерии, которые наряду с фишингом активно применяются для получения идентификационных данных для доступа к корпоративным ресурсам, а также для прямых краж денежных средств.

Алексей Павлов, руководитель отдела экспертного пресейла продуктов и сервисов Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") При этом, как предупреждает руководитель отдела экспертного пресейла продуктов и сервисов Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") Алексей Павлов, когда сотрудники находятся в офисе плечом к плечу, в корпоративной инфраструктуре, у них есть ощущение контроля. В условиях же удаленной работы такое ощущение теряется, и они могут совершать нарушения, на которые не решились бы в офисе. Как показывает практика компании Digital Security, полученная в ходе реальных тестов, фишинговая атака достигает цели в 18-25 % случаев. В удаленном режиме показатели еще выше.

Алексей Павлов, руководитель отдела экспертного пресейла продуктов и сервисов Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") При этом, как предупреждает руководитель отдела экспертного пресейла продуктов и сервисов Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") Алексей Павлов, когда сотрудники находятся в офисе плечом к плечу, в корпоративной инфраструктуре, у них есть ощущение контроля. В условиях же удаленной работы такое ощущение теряется, и они могут совершать нарушения, на которые не решились бы в офисе. Как показывает практика компании Digital Security, полученная в ходе реальных тестов, фишинговая атака достигает цели в 18-25 % случаев. В удаленном режиме показатели еще выше.

Принимаем меры

Как показывает практика, проблемы с масштабированием сетевой инфраструктуры возникают практически сразу, но и устраняются они довольно быстро. Тем не менее, по мнению Игоря Гиацинтова, необходим постоянный мониторинг стабильности работы аппаратного и программного ПО, так как "удаленка" приводит к существенному перераспределению нагрузки на них. Специалист DIS Group убежден, что важно иметь возможность оперативно отреагировать, если в работе систем произошло резкое изменение.

Инциденты безопасности становятся заметны далеко не сразу, особенно если речь идет о кражах данных или взломе инфраструктуры. Как показывает статистика Positive Technologies, среднее время обнаружения инцидента в российской компании составляет более 270 дней против 210 в мире. Есть примеры того, когда вторжения в инфраструктуру оставались незамеченными в течение восьми лет. Причем эти данные были получены, когда удаленно работало в лучшем случае 20 % персонала, а не 80-90 %, как сейчас.

Но даже в более "тепличных" условиях специалисты в области практической информационной безопасности предупреждали о том, что традиционная модель корпоративного сетевого периметра перестала работать. К этому привели широкое распространение мобильного и беспроводного Интернета, а также массовое применение переносных устройств. Отсюда появилась концепция "нулевой терпимости" (Zero Trust), которая, как пояснил Андрей Кузьмич, сводится к тому, что любой ресурс, находится он внутри корпоративного периметра или нет, рассматривается как скомпрометированный. А в условиях дома, где применяется "бытовое" сетевое оборудование, по определению нельзя рассчитывать на тот же уровень защиты, что и внутри корпоративного периметра, дополнил Дмитрий Ковалев.

"Недопустимо безоговорочно доверять конечному устройству, даже если оно находится внутри предприятия. Например, строгая двухфакторная аутентификация подтверждает право сотрудника работать с определенными системами, но никак не гарантирует, что на его устройстве нет "троянца", который от его имени может предпринять вредоносные действия. Для домашних компьютеров такие риски существенно выше", – уверен Михаил Кондрашин.

По мнению Александра Барышникова, для удаленной работы стоит использовать исключительно корпоративное оборудование, настроенное ИТ-специалистами компании. Это является гарантией от таких рисков как отсутствие актуальных антивирусных баз, наличие критичных уязвимостей в системном и прикладном ПО, отсутствие или недостаточность требований к аутентификации. Наличие даже базовых средств защиты от несанкционированного доступа позволит избежать многих рисков, связанных с использованием ПК членами семьи.

Артем Синицын отметил, что некоторые меры позволяют минимизировать возможный ущерб даже в тех случаях, когда нет возможности дать работнику корпоративный ПК. "Стоит предусмотреть автоматизацию настройки личного устройства за счет хорошо проработанных инструкций и заранее подготовленных сценариев. Например, использовать брокер подключений, такой как Azure Conditional Access, для проверки устройства перед предоставлением доступа к облачному или локально развернутому приложению. Политика может разрешать подключения только для зарегистрированных устройств, для систем с действительным цифровым сертификатом, соответствующих требованиям к конфигурации параметров защиты (к установке обновлений ОС, актуальных баз антивирусного ПО и т. д.). В случае выявления несоответствий пользователь получает уведомления со ссылкой на инструкции, а клиентское устройство может быть временно помещено в карантинную зону, где на него будут установлены соответствующие обновления и недостающие механизмы защиты", – рассказал руководитель программ информационной безопасности Microsoft.

"В случае использования "домашних" версий Windows или альтернативных платформ целесообразно определить их количество среди общего числа подключаемых устройств. Если количество таких версий небольшое, то легче будет выдать их владельцам корпоративные устройства с преднастроенными политиками. В иных случаях следует рассмотреть возможность применения "наложенных" средств защиты информации либо терминального сервера для доставки приложений на компьютеры пользователей", – советует Тимурбулат Султангалиев.

Необходимо принять меры и на стороне компании. "При переходе на "удаленку" важно тщательно выстроить правила межсетевого экранирования и доступа пользователей к корпоративным ресурсам. Например, можно создавать политики межсетевого экранирования для определенного периода, ограничивая временные рамки, в которые разрешен доступ извне", – рекомендует Дмитрий Ковалев. А Игорь Корчагин советует полностью исключить хранение корпоративных данных в домашних условиях.

Андрей Арефьев обращает внимание на возможности виртуальных рабочих столов (Virtual Desktop Infrastructure, VDI). "Самым эффективным способом минимизировать риски, связанные с действиями сотрудников, является организация виртуальных рабочих мест и запрет прямого доступа к ресурсам компании, то есть такой доступ должен осуществляться только из VDI. Для организации виртуального рабочего места можно использовать решения компаний Microsoft, Citrix и VMware. На самом рабочем месте нужно установить системы для контроля действий сотрудников, решения класса Employee Monitoring и решения по контролю утечек данных (Data Loss Prevention, DLP). На рынке представлены продукты, позволяющие справляться с этими задачами эффективно. Также для обеспечения удаленной работы нужно развернуть шлюз удаленных рабочих столов либо VPN-сервер. Однако любой из этих компонентов может быть атакован злоумышленниками, подвержен DDoS-атаке. Также может быть скомпрометировано ПО, используемое для организации удаленной работы: зная его уязвимости, хакеры могут проникнуть в ИТ-инфраструктуру компании. К счастью, на российском рынке есть много проверенных решений для защиты от взломов, проникновений, DDoS-атак", – рассказал директор по инновационным проектам InfoWatch.

Одним из наиболее эффективных и при этом простых сценариев в рамках концепции "нулевой терпимости" является переход к двухфакторной аутентификации. "Для предотвращения компрометации учетных записей удаленных пользователей целесообразно развернуть систему двухфакторной аутентификации. Оптимально использовать программные токены – мобильные приложения, генерирующие одноразовые пароли, которые будут служить дополнительным фактором аутентификации. Такие решения поддерживают интеграцию с популярными VPN-клиентами, VDI-решениями, web-серверами и web-приложениями "из коробки", что позволяет ввести систему в эксплуатацию за короткий срок", – рекомендует Александр Джаганян.

Алексей Дрозд наряду с двухфакторной аутентификацией рекомендует использовать такие меры как жесткое разграничение прав доступа, использование средств криптозащиты канала передачи информации, а также максимальное ограничение функций копирования и скачивания. Например, он предлагает ограничить права сотрудников на формирование выгрузок из CRM. Если эти меры не предпринять, то работодатель практически полностью лишается контроля над данными. Использование технологий VDI, по оценке Алексея Дрозда, тоже эффективно, хотя и дорого.

Роман Мылицын в свою очередь напоминает, что хорошо себя зарекомендовали системы управления мобильными устройствами (Mobile Device Management, MDM). "Если для обеспечения рабочего процесса требуется обработка и хранение чувствительной для бизнеса информации на мобильных устройствах, в том числе на личных мобильных устройствах сотрудников, то выходом может стать использование MDM. Наши крупные корпоративные клиенты давно внедрили у себя подобные решения и могут не беспокоиться, поскольку контролируют это направление", – отметил директор по инновациям AstraLinux "НПО РусБИТех".

Крайне важно организовать обучение сотрудников в удаленном режиме. Как отметил Андрей Кузьмич, других эффективных способов противостоять таким угрозам как фишинг и социальная инженерия просто не существует.

"Научите сотрудников распознавать фишинговые электронные письма, связанные с коронавирусом. Они могут включать в себя вложения и ссылки. При получении подозрительного письма пользователям важно проверить адрес электронной почты отправителя, связаться с ним по другому каналу и удостовериться, что письмо отправлено именно им. До этого нельзя открывать какие-либо вложения и ссылки. При получении таких писем важно передавать информацию о них по всей компании, предупреждая других сотрудников", – советует Алексей Федоров.

Серьезной угрозой фишинг считает и Алексей Павлов: "Если раньше взлом домашнего компьютера грозил, например, потерей семейного фотоархива, то сейчас это путь в инфраструктуру организации. Фишинговые письма, ссылки на зараженные web-сайты и т. п. – основной вектор атак на данный момент".

Подводя итог, специалисты напоминают о такой простой вещи как своевременное обновление ПО. "Надо регулярно обновлять операционную систему на серверах и рабочих станциях в офисе и убедить сотрудников обновлять ОС на их домашних компьютерах. Причем не только в период дистанционной работы, а всегда. Особенно это важно для госструктур", – рекомендует Алексей Новодворский.