На последнем рубеже

Угрозы информационной безопасности, с которыми приходится бороться бизнесу, госструктурам и даже частным пользователям, постоянно усложняются. Существенно изменилась и ИТ-инфраструктура: практически исчез сетевой периметр, сотрудники все чаще используют для решения служебных задач личные устройства, в том числе мобильные. Соответственно, приходится менять не только подходы к защите инфраструктуры и данных, но также сами инструменты, которые при этом применяются.

Киберпреступность стала многомиллиардным бизнесом. Действительно, куда проще украсть деньги, перехватив их по каналам дистанционного обслуживания или воспользовавшись реквизитами чужой карты, которые были получены в результате атаки на розничную сеть, чем действуя традиционным путем. Добыча будет больше, а рисков многократно меньше, тем более что можно красть деньги из другой страны, что осложняет расследование подобных инцидентов.

Следствием этого стало то, что усложняется и задача защиты данных. Все больше сотрудников использует для работы мобильные устройства, в том числе личные, на которые невозможно в полной мере распространить все корпоративные политики. Помимо этого, для доступа к корпоративным ресурсам используются не отличающиеся высокой степенью защищенности публичные сети Wi-Fi – например, развернутые в городском транспорте, аэропортах, точках общественного питания, в крупных торговых центрах.

На вооружении киберпреступников остаются и разного рода манипулятивные технологии – прежде всего фишинг и так называемая социальная инженерия. И в этих сферах злоумышленники начинают применять новые технологии. Так, в марте 2019 года газета Wall Street Journal сообщила об инциденте, когда киберпреступники использовали искусственный интеллект, чтобы подделать голос генерального директора и заставить служащего совершить транзакцию на 220 тыс. фунтов стерлингов. Данный инцидент произошел в британском филиале одной из немецких компаний. При этом отмечается, что искусственный интеллект весьма точно воспроизвел характерный акцент и интонации голоса руководителя компании, от имени которого был совершен звонок с распоряжением о переводе средств некоему поставщику.

Также, по подсчетам американского оператора Verizon, в 2019 году в США намечался более чем пятикратный рост атак на предприятия малого и среднего бизнеса. Исследование Microsoft и TAdviser, проведенное осенью 2019 года в России, показывает ту же тенденцию, хотя темпы роста у нас были чуть ниже.

В этой ситуации вынуждены менять свои подходы и компании, производящие защитные системы. Многие продукты, в том числе предназначенные для защиты конечных точек, за последние несколько лет заметно эволюционировали.

Эволюция антивируса

Стоит оговориться, что защитные системы для конечных точек не ограничиваются только антивирусами. Еще в начале века такие системы начали трансформироваться в целые "комбайны", что часто находило отражение даже в названиях продуктов, когда слово Antivirus заменялось на Internet Security. Даже если производитель не проводил ребрендинг, то все равно включал новые функции в свои продукты.

"Любые современные решения этого класса давно вышли за рамки классического функционала, ассоциируемого с темой антивируса. Этот класс продуктов остается обязательным элементом комплексного подхода к защите конечных рабочих мест", – говорит руководитель группы системных архитекторов АО "Лаборатория Касперского" Дмитрий Стеценко. При этом, как отмечает эксперт, многие средства, которые сейчас активно внедряются, были созданы много лет назад (по крайней мере на концептуальном уровне), однако быстродействие систем не позволяло их использовать.

Руслан Сулейменов, директор управления информационных технологий ESET Russia Заметно менялось и само понятие "конечная точка". Если в начале XXI века оно включало только рабочие станции и файловые серверы, то сейчас перечень составляющих заметно расширился. Сюда вошли также мобильные устройства, клиентское оборудование для доступа в Интернет, устройства Интернета вещей, а также различные промышленные системы. В результате, как отмечает директор управления информационных технологий ESET Russia Руслан Сулейменов, современная система защиты конечных точек должна быть кросс-платформенной, поддерживать не только настольные, но и мобильные системы и при этом иметь централизованное управление.

Руслан Сулейменов, директор управления информационных технологий ESET Russia Заметно менялось и само понятие "конечная точка". Если в начале XXI века оно включало только рабочие станции и файловые серверы, то сейчас перечень составляющих заметно расширился. Сюда вошли также мобильные устройства, клиентское оборудование для доступа в Интернет, устройства Интернета вещей, а также различные промышленные системы. В результате, как отмечает директор управления информационных технологий ESET Russia Руслан Сулейменов, современная система защиты конечных точек должна быть кросс-платформенной, поддерживать не только настольные, но и мобильные системы и при этом иметь централизованное управление.

По оценке технического директора TrendMicro в России и СНГ Михаила Кондрашина, хотя мобильные устройства и компьютеры под управлением MacOS в настоящее время также являются "конечными точками" и требуют повышенного внимания к защите, пока основное внимание приходится на платформу Windows.

Эксперты уверенны, что список конечных точек будет только расти. Так, руководитель отдела аналитики ООО "СёрчИнформ" Алексей Парфентьев включает в данный перечень беспилотные системы, также подверженные угрозам. "Аналитики Gartner прогнозируют, что к 2022 году 30 % всех кибератак будут нацелены на порчу "тренировочных" данных для нейросетей и кражу готовых моделей машинного обучения. Тогда, например, беспилотники могут начать принимать пешеходов за другие объекты. И речь пойдет не о финансовом или репутационном риске для производителей, а о жизни и здоровье людей", – предостерегает Алексей Парфентьев. Другой проблемной точкой, по его мнению, являются устройства сбора биометрических данных – например, камеры видеонаблюдения.

Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") "В направлении защиты рабочих станций можно выделить три основные категории систем безопасности: для защиты от внешнего злоумышленника, для выявления внутренних нарушителей и ограничения работы пользователей, а также гибридные решения для фиксации нелегитимных либо подозрительных действий", – структурирует директор центра мониторинга и реагирования на кибератаки Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") Владимир Дрюков. По его мнению, это является прямым следствием того, что вектор защиты смещается от периметра (обеспечение его безопасности – уже скорее обязательная "гигиеническая" мера) в сторону огромного парка пользовательских станций, которые могут стать первой точкой компрометации инфраструктуры и проникновения злоумышленника. По статистике "Ростелеком-Солар", сегодня три четверти атак вызваны получением фишинговых писем, которые содержат вредоносный код или перенаправляют на мошеннический ресурс. Кроме того, как предупреждает Владимир Дрюков, злоумышленники все активнее используют в своих целях легитимные средства: "Хакерские группировки все реже используют при атаке вредоносный код как таковой. Управление рабочей станцией осуществляется через утилиты удаленного администрирования (Remote Access Tools), для повышения привилегий и закрепления в инфраструктуре используются скрипты на PowerShell, для развития атаки – легитимные протоколы удаленного доступа (RDP, VNC) с заранее украденными логинами и паролями. Эти "скрытые" атаки может выявить и антивирусное ПО (оно фиксирует подобные события), но, к сожалению, мы получим много ложных срабатываний – ведь ровно такие же действия могут осуществлять пользователи или администраторы системы. Классический антивирусный подход – заблокировать и удалить – здесь не применить".

Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") "В направлении защиты рабочих станций можно выделить три основные категории систем безопасности: для защиты от внешнего злоумышленника, для выявления внутренних нарушителей и ограничения работы пользователей, а также гибридные решения для фиксации нелегитимных либо подозрительных действий", – структурирует директор центра мониторинга и реагирования на кибератаки Solar JSOC ООО "Солар Секьюрити" ("Ростелеком-Солар") Владимир Дрюков. По его мнению, это является прямым следствием того, что вектор защиты смещается от периметра (обеспечение его безопасности – уже скорее обязательная "гигиеническая" мера) в сторону огромного парка пользовательских станций, которые могут стать первой точкой компрометации инфраструктуры и проникновения злоумышленника. По статистике "Ростелеком-Солар", сегодня три четверти атак вызваны получением фишинговых писем, которые содержат вредоносный код или перенаправляют на мошеннический ресурс. Кроме того, как предупреждает Владимир Дрюков, злоумышленники все активнее используют в своих целях легитимные средства: "Хакерские группировки все реже используют при атаке вредоносный код как таковой. Управление рабочей станцией осуществляется через утилиты удаленного администрирования (Remote Access Tools), для повышения привилегий и закрепления в инфраструктуре используются скрипты на PowerShell, для развития атаки – легитимные протоколы удаленного доступа (RDP, VNC) с заранее украденными логинами и паролями. Эти "скрытые" атаки может выявить и антивирусное ПО (оно фиксирует подобные события), но, к сожалению, мы получим много ложных срабатываний – ведь ровно такие же действия могут осуществлять пользователи или администраторы системы. Классический антивирусный подход – заблокировать и удалить – здесь не применить".

Эксперт направления информационной безопасности ЗАО "КРОК инкорпорейтед" Евгений Дружинин отмечает, что нынешние решения ориентированы на построение проактивной системы, предназначенной для предотвращения угроз. "Современная система защиты конечных точек предполагает наличие в организации экосистемы, позволяющей на разных уровнях выявлять угрозы в отношении конечных точек с использованием различных методов, а также проводить расследование и реагировать на выявленные проблемы. Раньше обеспечение безопасности конечных точек предполагало только активную защиту, то есть реализацию механизмов выявления вредоносного ПО на основе известных сигнатур и защиту от несанкционированного доступа. В настоящий момент предполагается, что защита конечных точек должна быть проактивной, то есть должна позволять выявлять неизвестные угрозы по косвенным признакам – в идеале, еще до того, как произойдет реальный инцидент безопасности", – пояснил Евгений Дружинин.

"В последнее время массовые угрозы стали редкостью, а большая часть того, что угрожает пользователю, – это уникальные образцы атак, которые злоумышленники автоматически генерируют с целью избежать детектирования (как минимум, при статическом анализе). Поэтому на первый план выходят, с одной стороны, механизмы машинного обучения, способные выявить угрозы, похожие на виденные ранее, а с другой – модули динамического анализа, позволяющие выявить и обнаружить угрозу, если она уже загрузилась в память. Особенно это значимо в свете набирающих популярность "бестелесных" вирусов, которые вообще не существуют в виде файлов на диске", – продолжает Михаил Кондрашин.

Однако такой подход, по мнению ведущего инженера направления McAfee ООО "ГК МОНТ" Антона Тихонова, также не лишен недостатков. "Есть вендоры, которые идут по пути ухода от сигнатур и предпочитают только сложные продвинутые технологии. Возможно, такой подход и приведет к повышению уровня защиты, но он точно увеличит нагрузку на ПК и замедлит отклик программ, применяемых пользователем. Как следствие, у пользователя может появиться непреодолимое желание эту защиту просто отключить, чтобы компьютер работал быстрее. Я считаю, что сигнатурный анализ необходим. Это классический вариант с антивирусными базами, которые все хорошо знают", – поделился мнением Антон Тихонов.

Артем Гениев, архитектор бизнес-решений VMware Некоторые вендоры считают разумным компромиссом использование облачных сервисов. К примеру, архитектор бизнес-решений VMware Артем Гениев уверен, что именно использование облачных компонент позволяет обойтись на защищаемом объекте с помощью "легкого" агента с минимальными требованиями к ресурсам: "Использование облака в качестве интегрального компонента платформы защиты конечных точек (Endpoint Protection Platform, EPP) позволяет применять единый легковесный агент для всех типов конечных устройств. Кроме того, данные и потоки событий, анализируемые в облаке, выходят за рамки контекста одной компании. Наличие действительно глобального контекста и возможность анализа событий из множества источников множества компаний позволяет EPP-решению постоянно улучшать механизмы и алгоритмы определения зловредных действий".

Артем Гениев, архитектор бизнес-решений VMware Некоторые вендоры считают разумным компромиссом использование облачных сервисов. К примеру, архитектор бизнес-решений VMware Артем Гениев уверен, что именно использование облачных компонент позволяет обойтись на защищаемом объекте с помощью "легкого" агента с минимальными требованиями к ресурсам: "Использование облака в качестве интегрального компонента платформы защиты конечных точек (Endpoint Protection Platform, EPP) позволяет применять единый легковесный агент для всех типов конечных устройств. Кроме того, данные и потоки событий, анализируемые в облаке, выходят за рамки контекста одной компании. Наличие действительно глобального контекста и возможность анализа событий из множества источников множества компаний позволяет EPP-решению постоянно улучшать механизмы и алгоритмы определения зловредных действий".

И такие решения предлагают целый ряд вендоров, включая Cisco, Palo Alto, Symantec, "Лабораторию Касперского". Не менее важная задача, по словам эксперта VMware, – прервать и изолировать атаку, причем даже в том случае, если атакующие эксплуатируют уязвимость нулевого дня или применяют неизвестное вредоносное ПО.

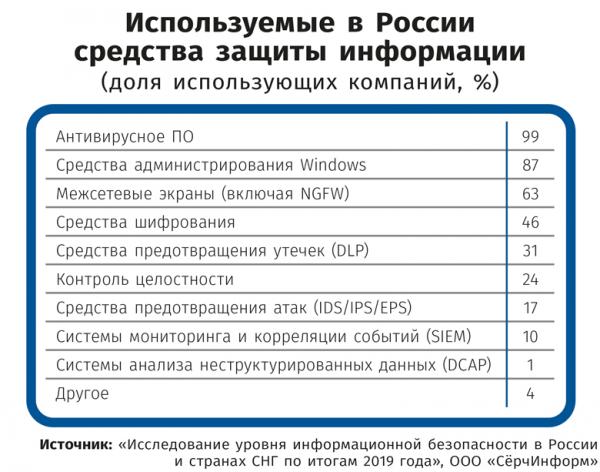

Однако, по мнению Антона Тихонова, система защиты конечных точек, наряду с антивирусным ПО (без которого при соблюдении определенного комплекса мер можно обойтись), должна включать целый комплекс других компонентов: межсетевой экран, песочницу для изоляции подозрительного ПО, средства контроля исполняемых скриптов, модуль защиты от web-угроз, систему предотвращения вторжений. Дмитрий Стеценко добавляет к этому списку средства контроля запуска программ, подключаемых устройств, защиты от эксплойтов, шифрования дисков и файлов, контроля аномалий (отклонений от нормального поведения рабочей станции, UBA), а также инструменты установления причин и реагирования на компьютерные инциденты.

Не менее важной задачей, как отмечает эксперт по защите от неизвестных угроз Check Point Software Technologies Сергей Невструев, является восстановление системы, даже если инцидент привел к потере данных. "Наши технологии отслеживают поведение системы постоянно, сохраняя всю информацию о событиях локально на жесткий диск, поэтому в случае атаки и повреждений, нанесенных зловредным файлом, мы можем автоматически восстановить первоначальное состояние системы, обратившись к накопленным данным о поведении системы за последний месяц. Более того, есть возможность автоматически восстановить даже пользовательские данные в случае их модификации или удаления", – рассказал представитель Check Point.

И наконец, интеграция системы защиты конечных точек в единый ИБ-периметр. "Такая система должна быть органично вписана в общую систему защиты организации, имея в своей основе механизмы выявления угроз и реагирования на них, включая такие передовые технологии как машинное обучение, технологии выявления целевых атак, анализ угроз на основе индикаторов компрометации, а также имея в наличии инструменты управления инцидентами и реагирования на них", – уверен Евгений Дружинин.

Тимурбулат Султангалиев, директор практики информационной безопасности ООО "ЭйТи Консалтиг" (AT Consulting) Однако, как предупреждает директор практики информационной безопасности ООО "ЭйТи Консалтиг" (AT Consulting) Тимурбулат Султангалиев, на практике найти продукт, который включает в себя модули со всей необходимой функциональностью, почти невозможно: "Чаще всего система защиты строится из нескольких продуктов, их может быть от двух до пяти. И такая комплексная система уже накладывается на конечные станции".

Тимурбулат Султангалиев, директор практики информационной безопасности ООО "ЭйТи Консалтиг" (AT Consulting) Однако, как предупреждает директор практики информационной безопасности ООО "ЭйТи Консалтиг" (AT Consulting) Тимурбулат Султангалиев, на практике найти продукт, который включает в себя модули со всей необходимой функциональностью, почти невозможно: "Чаще всего система защиты строится из нескольких продуктов, их может быть от двух до пяти. И такая комплексная система уже накладывается на конечные станции".

В итоге, по мнению Дмитрия Стеценко, периметр перемещается на саму рабочую станцию или даже мобильный телефон. В итоге система защиты конечных точек превращается, без преувеличения, в ключевой элемент защиты корпоративной инфраструктуры.

Каждому свое

Средства защиты необходимы всем пользователям, будь то частные лица, самозанятые, индивидуальные предприниматели, небольшие предприятия или крупные компании. Однако возможности комплексов защитного ПО или программно-аппаратных средств для них будут отличаться. Например, потому, что в СМБ-компании скорее всего нет ИБ-подразделения или даже ИБ-специалиста. А сотрудники ИТ или общей безопасности не имеют необходимой квалификации. С другой стороны, как напоминает Антон Тихонов, в корпоративной среде многие модули, востребованные у домашних пользователей, просто не нужны – в частности, средства родительского контроля.

Тимурбулат Султангалиев видит в небольших компаниях значительные ограничения, препятствующие полноценному "обучению" систем. "В сетях с малым количеством конечных точек сложно осуществлять машинное обучение, так как для этого метода нужен большой объем данных. В отличие от крупных корпоративных, такие системы настраиваются в ручном режиме", – отметил менеджер AT Consulting. Также небольшой компании будет достаточно решения с базовым набором функций и участия специалиста ИБ в управлении им в ручном режиме, тогда как в больших корпоративных сетях необходимо обеспечить автоматическое реагирование на угрозы безопасности и возможность глубокого анализа событий и самого процесса реагирования.

"Важно отметить, что выросла роль офицера безопасности, который должен иметь возможность эффективно проводить расследование и принимать решения в случае выявления угроз безопасности в отношении конечных узлов, а также осуществлять корректировку механизмов анализа с целью снижения уровня ложных срабатываний", – напоминает Евгений Дружинин.

При этом цена ошибки такого специалиста крайне высока, причем часто в самом буквальном смысле. "Для корпоративного заказчика ложные срабатывания являются очень серьезной проблемой. На моей памяти было несколько заказчиков, которые приглашали нас участвовать в тендерах на закупку нового решения для конечных точек именно из-за того, что используемый продукт неожиданно удалял важные компоненты прикладного программного обеспечения и операционной системы, чем парализовал работу предприятия", – делится опытом Михаил Кондрашин.

Многое зависит и от правильной настройки продукта, что также требует определенной квалификации. "Пропуск угроз из-за неверной настройки – самый типичный сценарий успешной атаки на сегодня. Из-за ошибок персонала в сетях появляется определенный процент машин, на которых защита присутствует только номинально. По факту, ключевые механизмы защиты выключены. Результат нетрудно предсказать. Эти машины оказываются плацдармом для атак на критические системы сети", – предупреждает эксперт TrendMicro.

По оценке Тимурбулата Султангалиева, именно с неправильной настройкой связана большая часть проблем: "Зачастую после внедрения и первоначальной настройки штатный ИБ-специалист заказчика не успевает поддерживать правила и политики безопасности в актуальном состоянии. Были случаи, когда клиент просил поставить новый продукт по обнаружению вторжений взамен уже имеющемуся, так как имеющееся средство реагировало некорректно. Как выяснялось, на установленном средстве обнаружения вторжений необходимо было обновить базы решающих правил и отфильтровать ложные срабатывания".

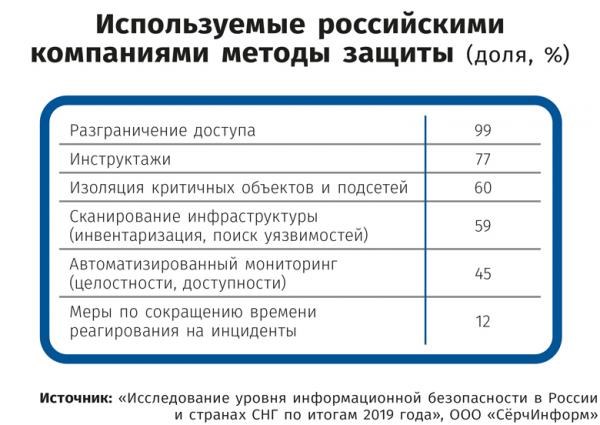

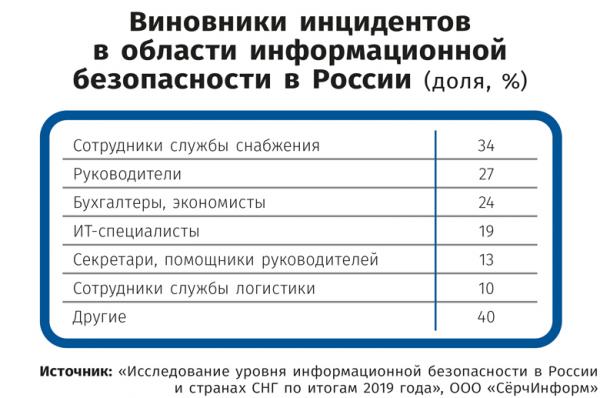

Алексей Парфентьев, комментируя результаты исследования по уровню безопасности российских компаний, отметил, что необходимо не только внедрять технические средства, но и применять организационные меры. "Компании стали эффективнее использовать имеющиеся ИБ-средства, которые уже есть на вооружении. Их настройка требует принятия не только технических мер, но и административных: приходится обучать персонал, разрабатывать политики безопасности. Компании демонстрируют все более вдумчивый и конструктивный подход в этом деле. Кроме того, половина опрошенных нами компаний готова разово или регулярно решать вопрос информационной безопасности более бюджетным и в то же время цивилизованным способом – с помощью аутсорсеров. Учитывая, что компании не торопятся повышать бюджеты на информационную безопасность, готовность оптимизировать свою работу выглядит оптимистично", – рассказал руководитель отдела аналитики компании "СёрчИнформ".

Дмитрий Стеценко видит выход из положения в активном использовании практики аутсорсинга и профессиональных сервисов. "Несколько лет назад невысокий ущерб от атак на организации СМБ позволял ограничиваться минимальным набором защитных решений, но сейчас, в связи с повальной цифровизацией, одна атака может стоить компании всего бизнеса. Поэтому внимание к киберзащите в этом сегменте растет, а ресурсы по-прежнему ограничены. Тут на помощь приходят такие тренды как аутсорсинг и привлечение внешних служб безопасности (Managed Security Service Provider, MSSP), а в случае с защитой конечных рабочих станций – управление детектированием и реагированием на угрозы (Managed Detection and Response, MDR). Поэтому еще одним обязательным требованием к современным EPP-решениям для малого и среднего бизнеса является возможность удаленного администрирования и мониторинга со стороны сервисного провайдера, которым может выступать как сам производитель решения, так и внешний подрядчик с достаточным уровнем квалификации", – пояснил руководитель группы системных архитекторов "Лаборатории Касперского".

"Чем сложнее продукт, тем большей квалификации требует его обслуживание. Яркими примерами являются решения, предназначенные для поведенческого анализа или предотвращения целевых атак, – предупреждает Владимир Дрюков. – Для выявления внутренних злоумышленников и ограничения работы пользователей есть много узкоспециализированных решений: системы защиты от несанкционированного доступа и блокирования внешних носителей, системы контроля запускаемых приложений, агенты систем для выявления утечек конфиденциальной информации (Data Leak Prevention, DLP). Все они, как правило, предназначены для корпоративных заказчиков, а домашние пользователи и небольшие компании решают актуальные для них задачи встроенными средствами ОС. Существуют также гибридные системы для фиксации нелегитимных либо подозрительных действий на серверах и рабочих станциях, которые могут быть признаком действий как внешнего, так и внутреннего злоумышленника. Это, например, системы контроля целостности или агенты систем для выявления аномального поведения пользователей (User Behavioral Analytics, UBA). Все они применяются в первую очередь в корпоративной среде на специализированных автоматизированных рабочих местах и серверах".

Однако Антон Тихонов полагает, что существенной разницы между системами для СМБ и крупного бизнеса все же нет. Он обращает внимание на то, что средние и малые компании являются лакомым куском для злоумышленников, которые через них могут попасть в крупную компанию, с которой малое предприятие связывают партнерские взаимоотношения. Поэтому качество применяемых средств защиты и подходы к их использованию в зависимости от размера компании не должны сильно различаться. Тем более что многие вендоры используют модульный подход к построению наборов защитного ПО, что позволяет формировать готовые решения для разных категорий заказчиков.

Руслан Сулейменов видит довольно заметные различия в пожеланиях представителей разных сегментов. СМБ-компании часто предпочитают или продукты с облачным управлением, которые не требуют установки отдельного менеджмент-сервера, или пакетные решения, которые предназначены не только для защиты конечных точек, но также основных серверов (файл-сервер, почтовый сервер, шлюз). А крупные корпоративные пользователи хотят иметь больше контроля над инфраструктурой защиты и предпочитают комплексные решения, включающие средства детектирования утечек данных и модули удаленного управления.

"СМБ-компаниям требуются эффективные, простые в использовании и нересурсоемкие решения для обеспечения защиты конечных точек. Оптимальными для данного сегмента заказчиков являются EPP, сочетающие антивирус следующего поколения (Nextgeneration Antivirus, NGAV) и средства выявления и реагирования на угрозы конечных точек (Endpoint Detection and Response, EDR), а также использующие легковесные универсальные агенты для конечных устройств", – полагает Артем Гениев.

Дмитрий Стеценко видит главную причину различий между защитными системами для разных сегментов рынка в том, что в малом и среднем бизнесе обычно персонал, ответственный за безопасность, крайне ограничен в ресурсах и не обладает достаточной квалификацией. Соответственно, для таких компаний предпочтительнее использовать решения, которые не требуют выполнения значительного объема работ при внедрении и интеграции в инфраструктуру. Такой продукт должен обеспечивать хороший уровень защиты с настройками по умолчанию, при эксплуатации не должен требовать к себе повышенного внимания со стороны обслуживающего персонала и при этом должен иметь широкий функционал, обеспечивающий максимальный уровень защиты при минимальной стоимости. В корпоративном сегменте востребованы продукты, интегрирующиеся с другими защитными решениями: должна быть возможность встраивать решения в уже имеющийся ИТ-ландшафт. Также здесь востребованы инструменты глубокого погружения в причины выявленных инцидентов и гибкая донастройка защитных политик и механизмов.

"Основное различие решений для больших и малых компаний – наличие системы развертывания и управления. Корпоративные решения включают в себя, например, интеграцию с системами, анализирующими события в сети, то есть они не только оценивают происходящее на отдельной рабочей станции, но и сравнивают это с поведением других компьютеров в сети, с целью обнаружения мигрирующих угроз. Если мы говорим о небольших компаниях или о частных пользователях, то для них такого сложного решения не требуется", – резюмирует Сергей Невструев.