Как решения класса NTA помогают выполнить CIS TOP 20 Controls

Роман Жуков, директор центра компетенций "Гарда Технологии"

Роман Жуков, директор центра компетенций "Гарда Технологии" Роман Жуков, директор центра компетенций "Гарда Технологии"Введение

Роман Жуков, директор центра компетенций "Гарда Технологии"Введение

В сфере информационной безопасности, особенно в России, мы привыкли к регулированию. Это диктует компаниям правила, которые нужно соблюдать вне зависимости от специфики управления и риск-менеджмента на конкретном предприятии. При этом ответственность наступает не за реальные инциденты и нацелена не на компенсацию ущерба пострадавшим, а, как правило, за формальное невыполнение требований законодательства. Однако, стоит отметить позитивную тенденцию: возможен самостоятельный выбор мер защиты и в соответствии с принятой риск-моделью и наступление последствий за реальный ущерб. Достаточно вспомнить пакет нормативных требований в области критической информационной инфраструктуры (КИИ), идея которого именно в процессном, практическом подходе к обеспечению безопасности, а наказание предусмотрено за реальные негативные последствия. Однако, предлагаемые уже на протяжении года , включающие ответственность субъектов КИИ за невыполнение "бумажных" процедур, несколько "смазывают" общую картину. Просто примем тот факт, что без них в России никуда, иначе как выбивать бюджеты? Другой пример – долгожданный проект новой , которая базируется, в частности, на лучших практиках компании MITRE.

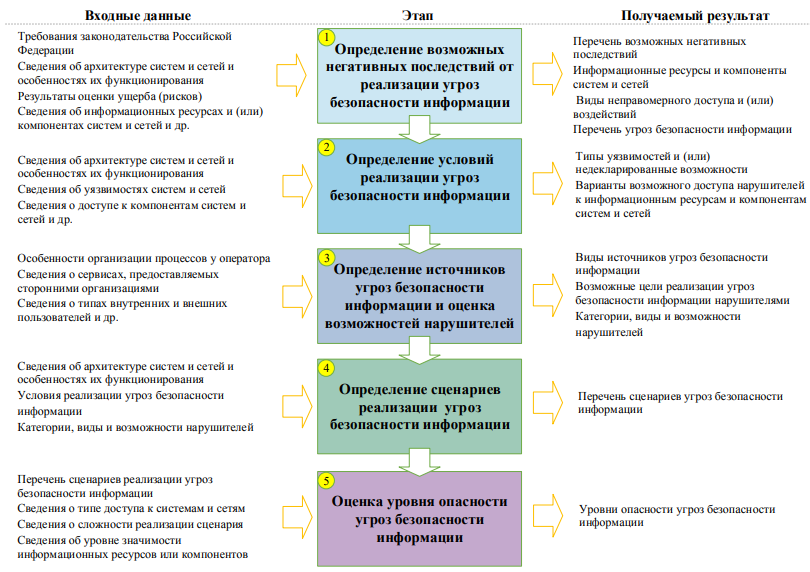

Рисунок 1. Процесс моделирования угроз безопасности информации из проекта методики ФСТЭК

Рисунок 1. Процесс моделирования угроз безопасности информации из проекта методики ФСТЭК Рисунок 1. Процесс моделирования угроз безопасности информации из проекта методики ФСТЭК

Рисунок 1. Процесс моделирования угроз безопасности информации из проекта методики ФСТЭК

Пока отечественная стандартизация и регулирование подходов к управлению ИБ делают только "первые шаги", в мире существует несколько методологий (framework), раскрывающих не только верхнеуровневые концепции кибербезопасности, но дающих практические руководства к действию. Выделим две категории framework: те, что нацелены на описание действий злоумышленников и эксплуатацию уязвимостей (например, OWASP, MITRE), и рекомендующие защитные меры (например, NIST CSF, ENISA, CIS Controls). Именно о практических подходах к реализации CIS TOP 20 Controls и поговорим в статье.

Что такое CIS TOP 20 Controls

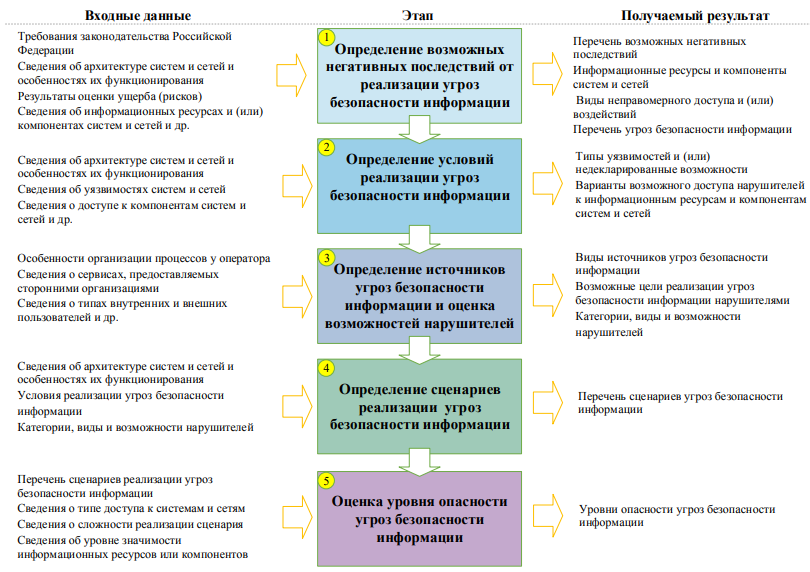

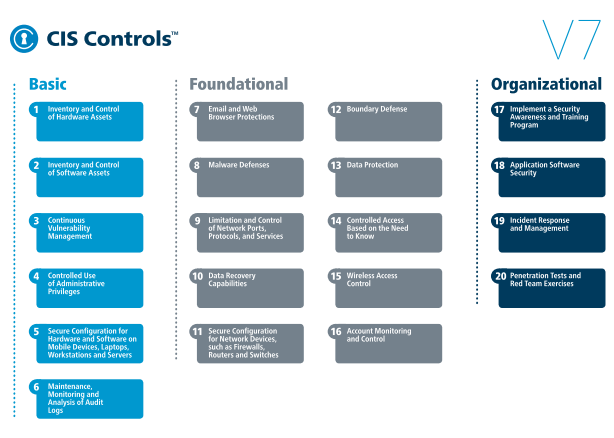

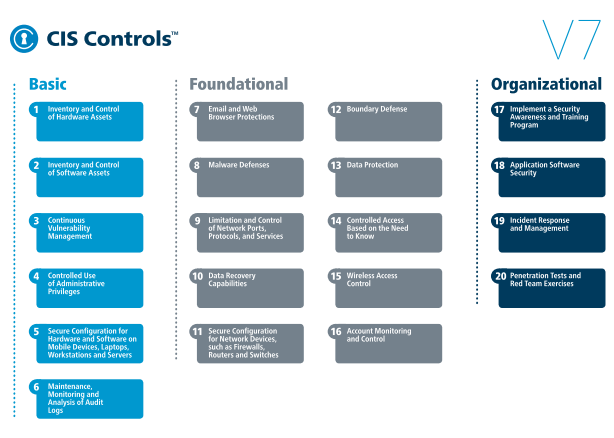

"Center for Internet Security" ("Центр безопасности интернета") – американская общественная некоммерческая организация, наиболее известная как создатель и основной контрибьютор CIS Controls и CIS Benchmark, признанных во всем мире лучших практик обеспечения безопасности ИТ-систем и данных. — это базовый набор действий, которые в совокупности нацелены на защиту от наиболее распространенных атак на предприятия и их системы безопасности. Framework помогает обеспечить безопасность на минимально приемлемом уровне, с учетом вероятности и реалистичности существующих угроз. Все меры подразделяются на базовые, фундаментальные и организационные.

Рисунок 2. Группы мер CIS TOP 20 Controls

Рисунок 2. Группы мер CIS TOP 20 Controls Рисунок 2. Группы мер CIS TOP 20 Controls

Рисунок 2. Группы мер CIS TOP 20 Controls

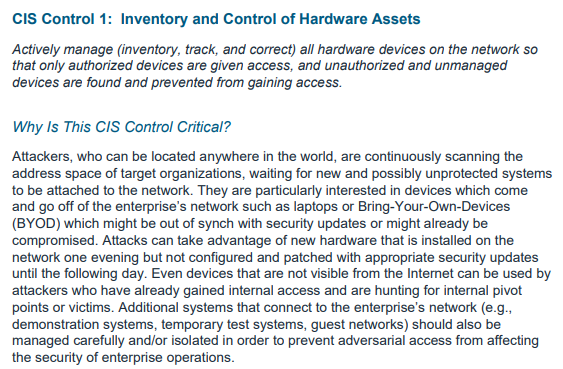

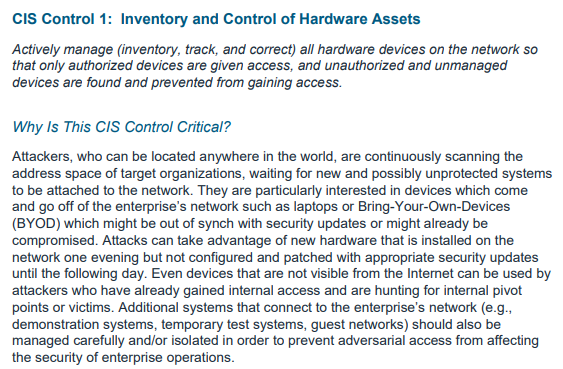

Описание каждой из 20 мер (controls — контролей) начинается с обзора ее важности и почему она критична. Приводятся примеры распространенных нападений и объяснение успешности атак злоумышленников при отсутствии такого контроля.

Рисунок 3. Пример описание важности контроля "Inventory and Control of Hardware Assets"

Рисунок 3. Пример описание важности контроля "Inventory and Control of Hardware Assets" Рисунок 3. Пример описание важности контроля "Inventory and Control of Hardware Assets"

Рисунок 3. Пример описание важности контроля "Inventory and Control of Hardware Assets"

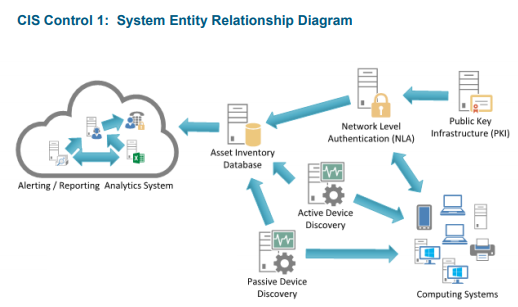

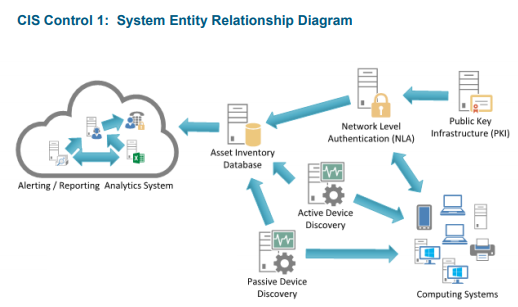

Далее приводится перечень конкретных действий (subconrols — субконтролей), процедур и инструментов, которые должны предпринять организации для выстраивания защиты, а также примеры схем и диаграмм для наглядного отображения подходов к реализации мер.

Рисунок 4. Пример схемы отношений сущностей для контроля "Inventory and Control of Hardware Assets"

Рисунок 4. Пример схемы отношений сущностей для контроля "Inventory and Control of Hardware Assets" Рисунок 4. Пример схемы отношений сущностей для контроля "Inventory and Control of Hardware Assets"

Рисунок 4. Пример схемы отношений сущностей для контроля "Inventory and Control of Hardware Assets"

Не будем подробно пересказывать весь framework, его можно после процедуры регистрации. Сосредоточимся на применении конкретного технического инструмента — решениях класса NTA, помогающих наиболее логично реализовать некоторые из CIS TOP 20 Controls.

Применение решений класса NTA для реализации CIS TOP 20 Controls

В классическом понимании NTA (Network traffic analysis – анализ трафика на основе глубокого разбора содержимого сетевых пакетов (DPI) для выделения свойств сетевых соединений и определения прикладных протоколов. Отметим, что на самом деле современные NTA-решения сочетают в себе следующие инструменты в разной степени проработанности:

- NFT (Network forensics tool) – система для записи сырых данных, изучения доказательств и расследования внутрикорпоративных киберпреступлений и случаев мошенничества, а также агрегации следов внешних атак.

- IDS (Intrusion detection system) – система для обнаружения сетевых атак, попыток эксплуатации уязвимостей и работы вредоносного ПО (вирусы, трояны и т.д.) на основе сигнатурного анализа.

- EBA (Entity behavior analytics) – система, позволяющая на основе машинного обучения и статистических методов выявлять отклонения в поведении сущностей и устройств от их "нормального" профиля.

- NIT (Network inventory tool) – система инвентаризации и управления ИТ-активами, построения карты сети.

Control 1: Inventory and Control of Hardware Assets – Инвентаризация и контроль аппаратных средств

Управление (инвентаризация, отслеживание) всеми аппаратными устройствами в сети производится так, чтобы доступ был возможен только авторизованным устройствам, а также исключая несанкционированное появление новых.

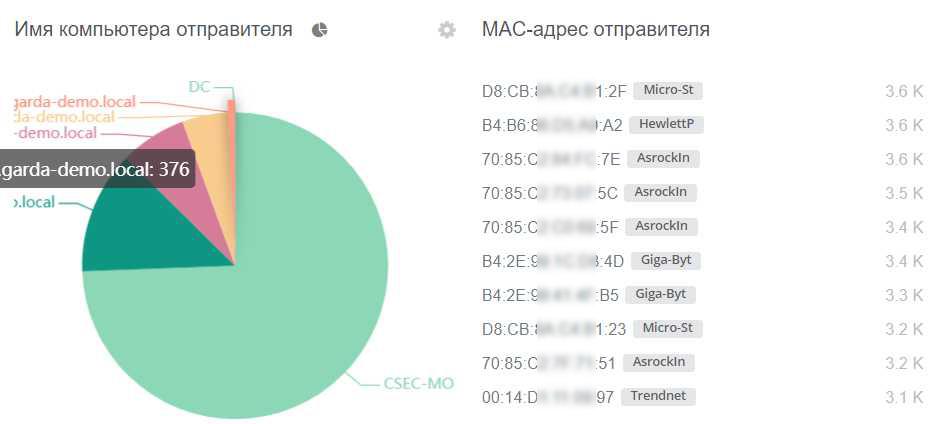

Одно из главных назначений NTA-решений – обеспечить прозрачность сети и точное понимание циркулирующих потоков трафика. Невозможно защитить то, что вы не видите. Наряду с использованием активных сканеров, агентов на конечных системах (для реализации Sub-Control 1.1) по расписанию, в обязательном порядке должен применяться пассивный анализ трафика (для реализации Sub-Control 1.2). При этом пассивный мониторинг имеет множество преимуществ — он не оказывает влияния на производительность систем, пользователей или сети в целом, нетрудно обнаруживаем злоумышленниками, наконец, дает актуальную (real-time) картину происходящего. Даже с использованием только пассивного мониторинга можно собирать довольно много информации об устройствах в сети: имена, MAC-адреса, производители и т.п.

Рисунок 5. Идентификация сетевых устройств в NTA решении "Гарда Монитор"

Рисунок 5. Идентификация сетевых устройств в NTA решении "Гарда Монитор" Рисунок 5. Идентификация сетевых устройств в NTA решении "Гарда Монитор"

Рисунок 5. Идентификация сетевых устройств в NTA решении "Гарда Монитор"

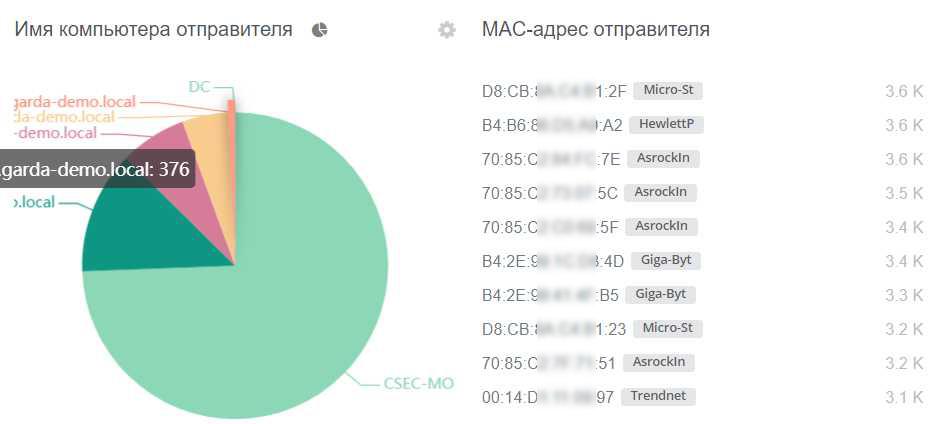

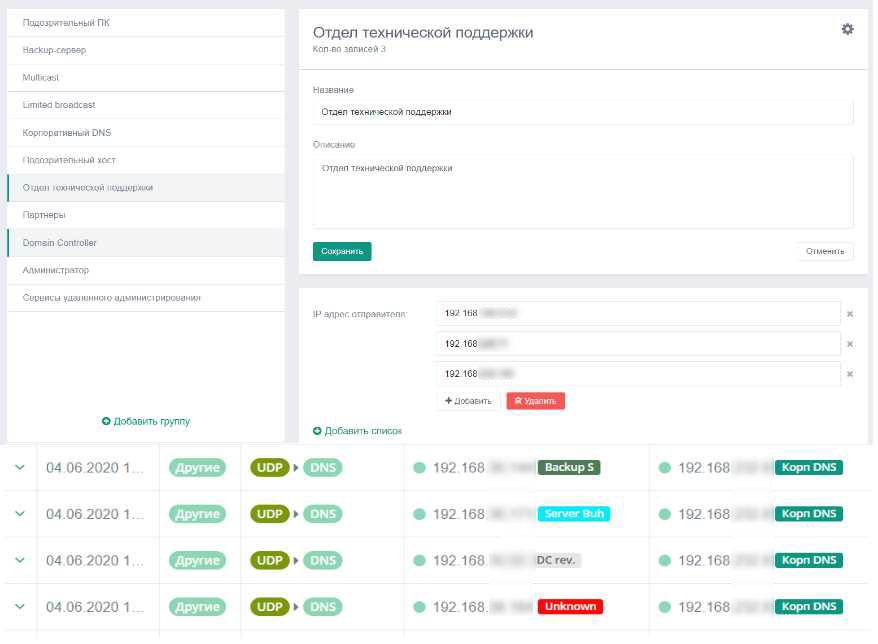

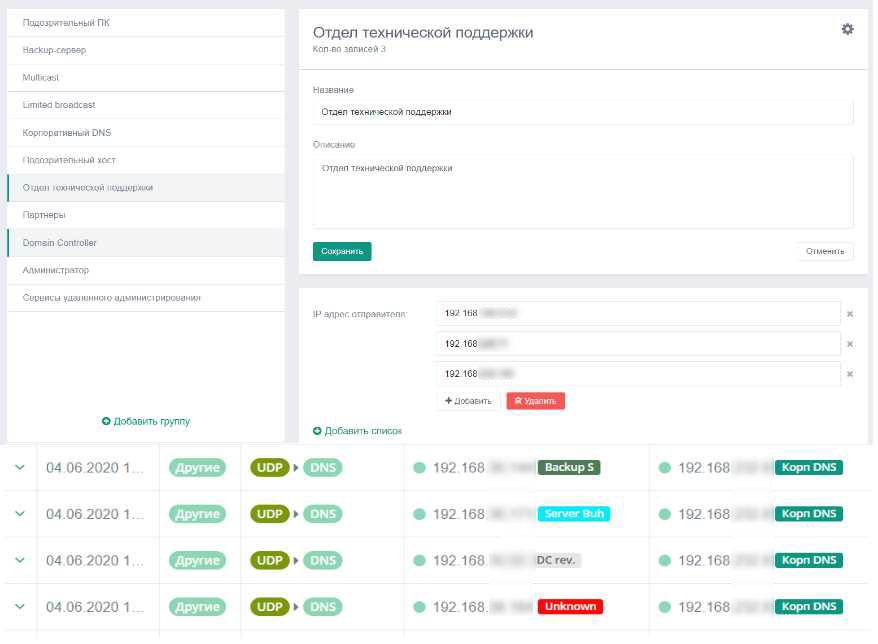

Кроме того, для правильного понимания сегментации сети, полезно "раскрашивать" отдельные IP-адреса или целые подсети в соответствии с логическими группами. Таким образом, появление не инвентаризованных устройств или целых блоков IP-адресов не останется незамеченным со стороны службы ИБ.

Рисунок 6. Настройка логических групп в NTA решении "Гарда Монитор"

Рисунок 6. Настройка логических групп в NTA решении "Гарда Монитор" Рисунок 6. Настройка логических групп в NTA решении "Гарда Монитор"

Рисунок 6. Настройка логических групп в NTA решении "Гарда Монитор"

Control 3: Continuous Vulnerability Management – Непрерывный анализ уязвимостей и патч-менеджмент

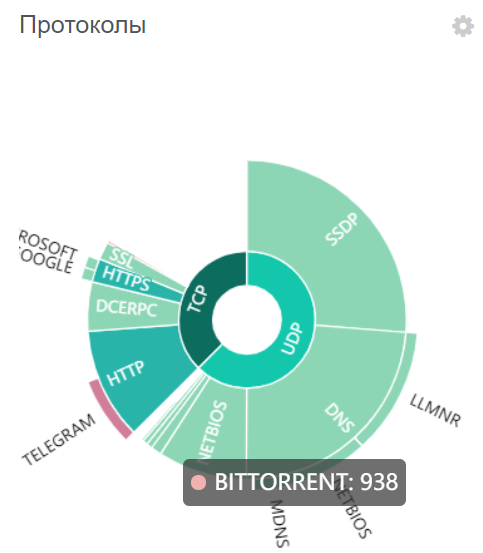

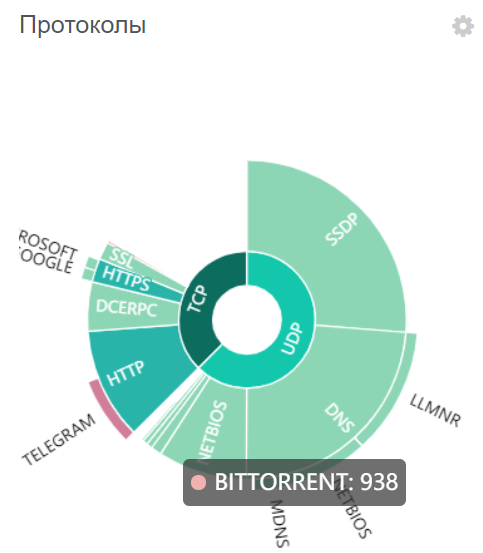

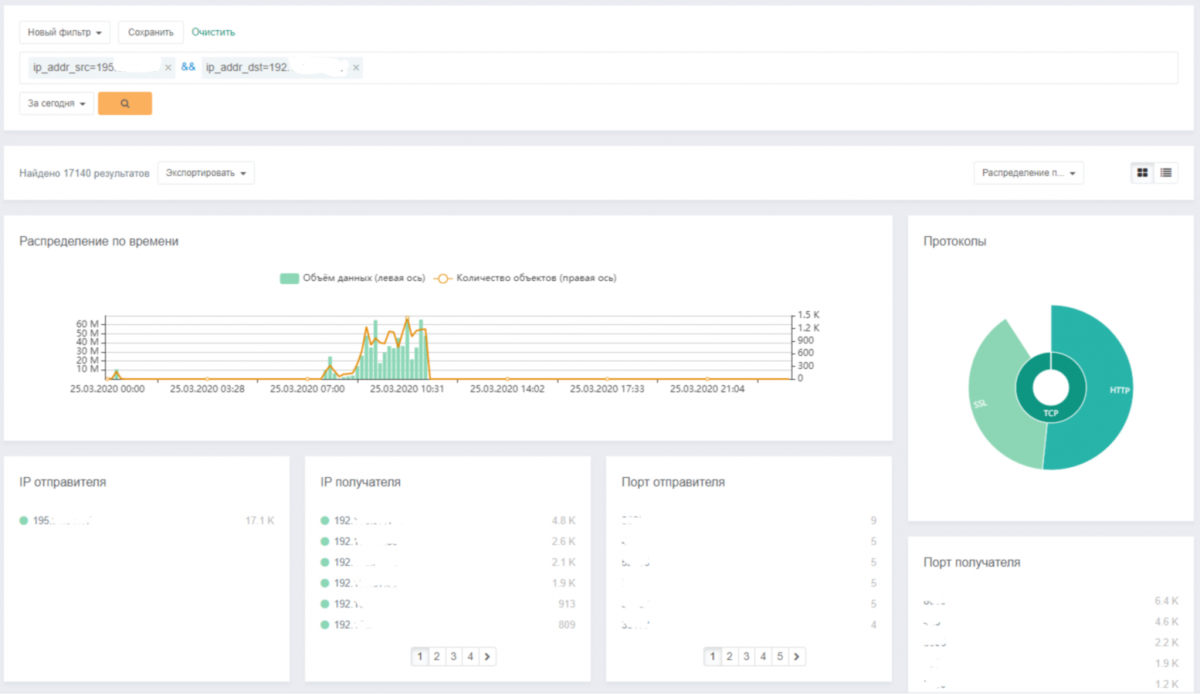

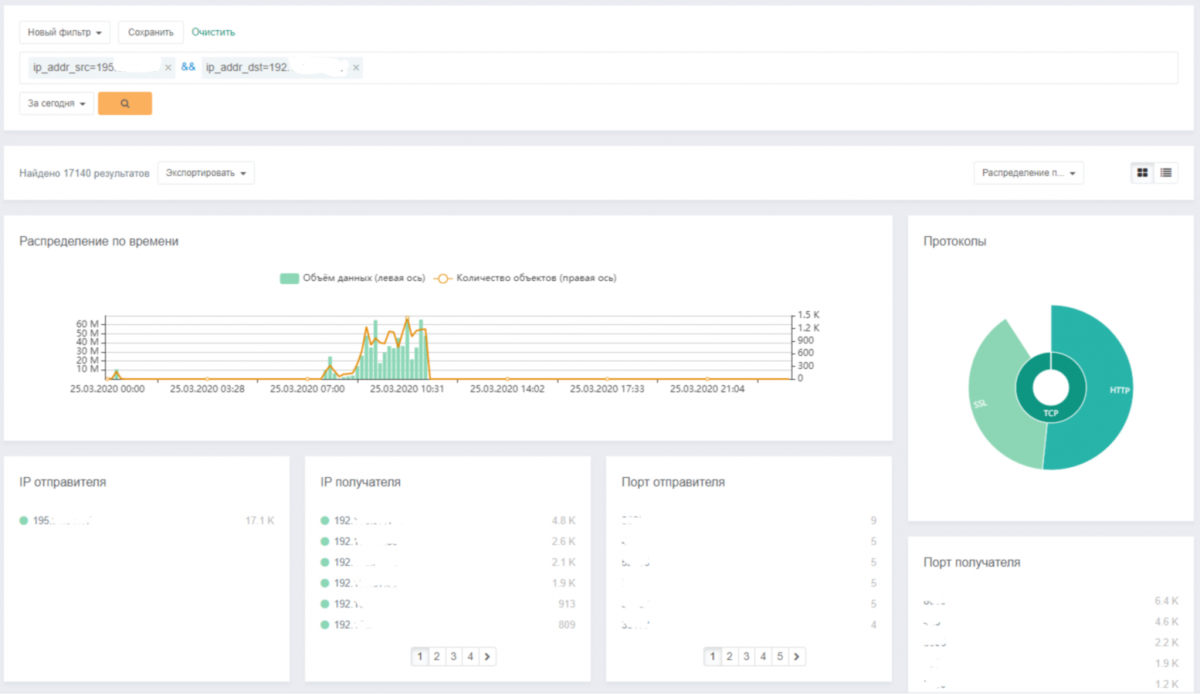

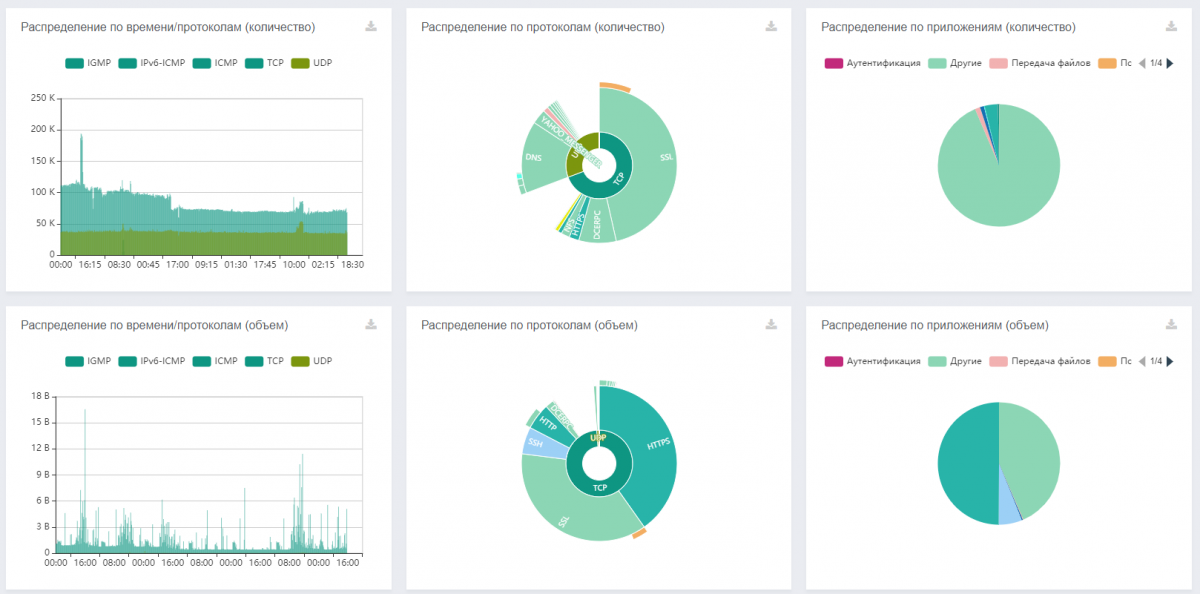

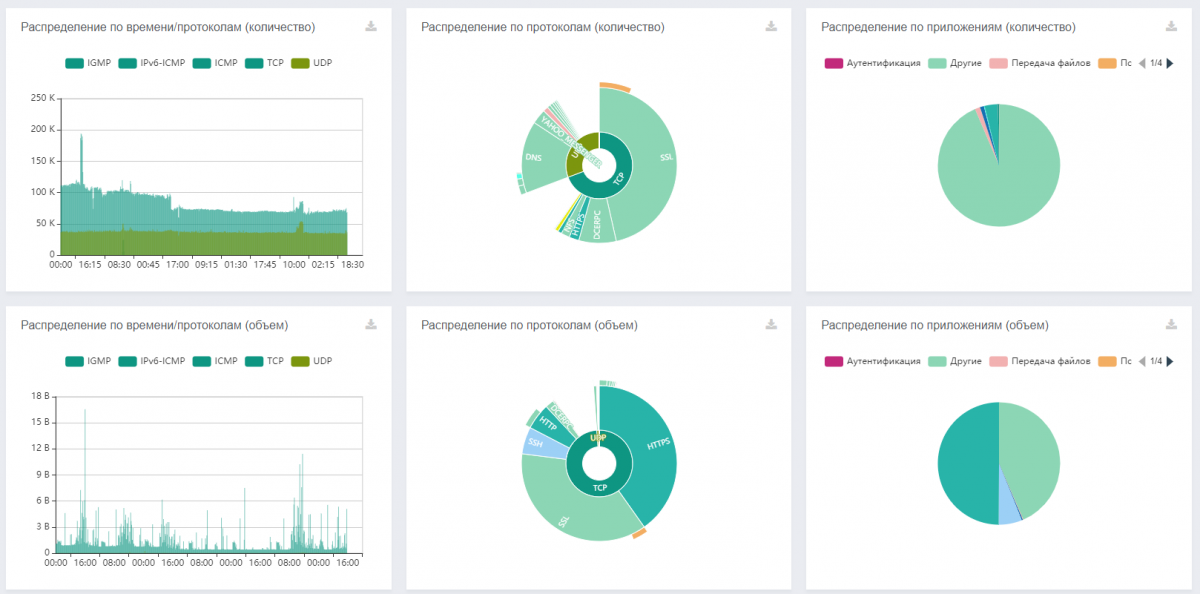

Вопрос "причем здесь NTA?" кажется логичным. Ответим двумя примерами. Информационная безопасность – это всегда непрекращающаяся гонка атакующих и защищающихся. В текущих условиях, когда проникновение внутрь корпоративной инфраструктуры при определенных условиях возможно за считаные минуты, решающим фактором является скорость обнаружения уязвимых мест в сети. NTA здесь помогает тем, что в режиме реального времени дает актуальную сводку используемых протоколов, открытых портов и активных сетевых приложений. Такая полная картина происходящего поможет оценить площадь поверхности возможной атаки и уже заранее спланировать отключение ненужных (разрешено ли у вас скачивание torrent), обновление или дополнительную защиту нужных сервисов (все ли сервисы SSH действительно нужны и актуальных версий).

Рисунок 7. Анализ протоколов в сети с помощью NTA решения "Гарда Монитор"

Рисунок 7. Анализ протоколов в сети с помощью NTA решения "Гарда Монитор" Рисунок 7. Анализ протоколов в сети с помощью NTA решения "Гарда Монитор"

Рисунок 7. Анализ протоколов в сети с помощью NTA решения "Гарда Монитор"

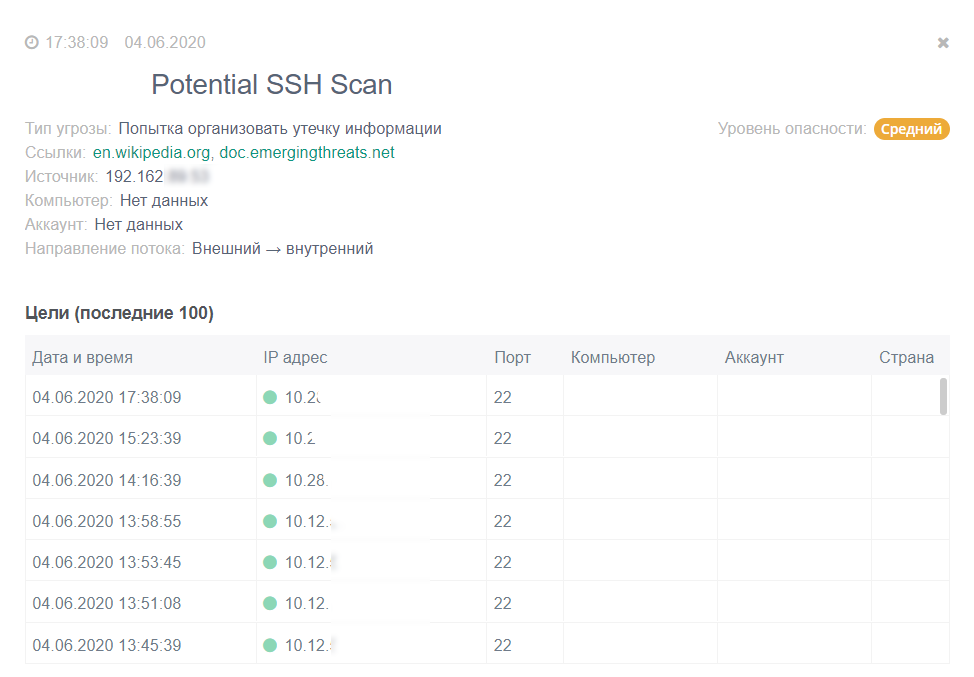

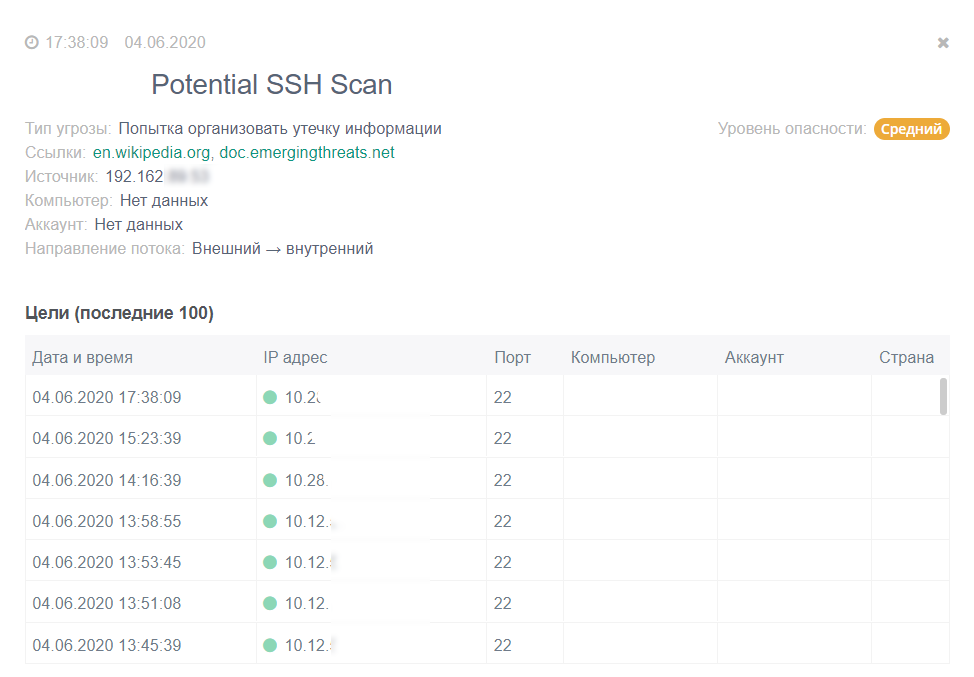

Другой кейс. Чтобы найти и проэксплуатировать уязвимости в инфраструктуре злоумышленник обязательно должен самостоятельно воспользоваться собственным сканером. NTA решение способно оперативно детектировать факты сетевой разведки, тем самым позволяя службе ИБ действовать еще до начала реальной атаки. Причем важно следить не только за попытками сканирования извне, но и изнутри сети, так как последние могут свидетельствовать об уже состоявшемся факте проникновения.

Рисунок 8. Детектирование сканирования извне в NTA решении "Гарда Монитор"

Рисунок 8. Детектирование сканирования извне в NTA решении "Гарда Монитор" Рисунок 8. Детектирование сканирования извне в NTA решении "Гарда Монитор"

Рисунок 8. Детектирование сканирования извне в NTA решении "Гарда Монитор"

Control 4: Controlled Use of Administrative Privileges – Контроль использования учетных данных и прав администраторов

Надлежащее использование и отслеживание конфигурации привилегированных пользователей (с административными правами) на рабочих станциях, в сети и приложениях.

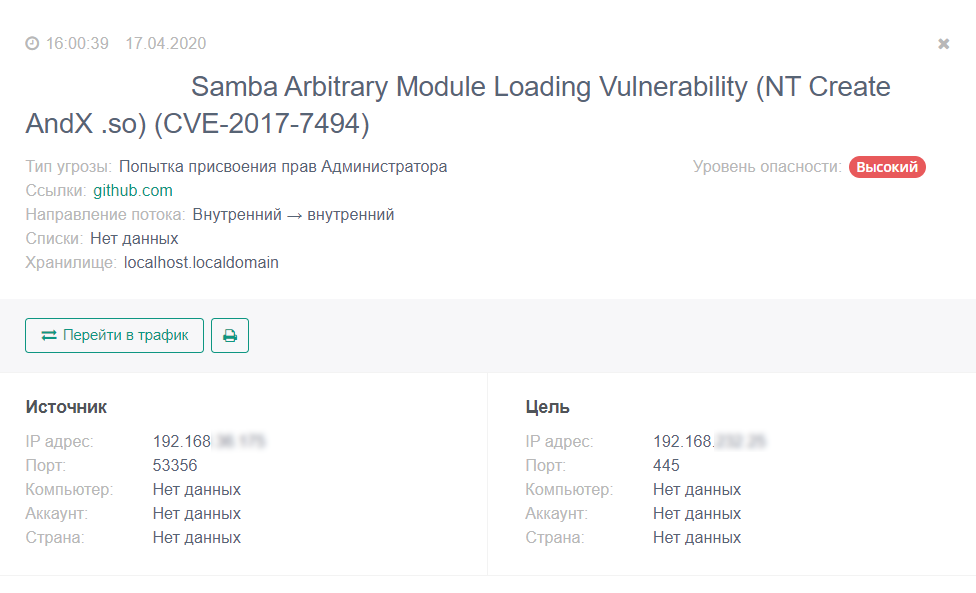

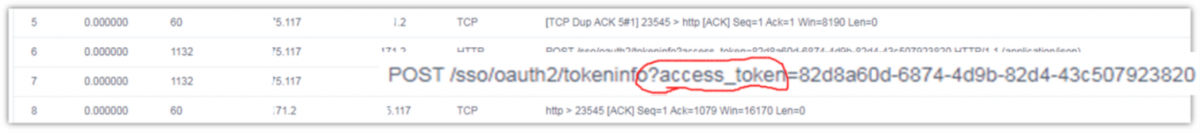

Все то, о чем говорится в суб-контролях (уникальные пароли, выделенные рабочие станции для администраторов, ограничение на запуск отладочных средств/скриптов и др.), безусловно, важные меры. NTA-решения способны дополнить их следующими сценариями. Большое количество реальных атак, так или иначе, нацелено на повышение привилегий в системах жертвы, как на наиболее эффективное средство достижения конечного результата. Попытки эскалации прав, перебора паролей администраторов или использования стандартных (служебных) учетных записей могут быть обнаружены с помощью NTA-систем.

Рисунок 9. Обнаружение попытки присвоения прав администратора в NTA решении "Гарда Монитор"

Рисунок 9. Обнаружение попытки присвоения прав администратора в NTA решении "Гарда Монитор" Рисунок 9. Обнаружение попытки присвоения прав администратора в NTA решении "Гарда Монитор"

Рисунок 9. Обнаружение попытки присвоения прав администратора в NTA решении "Гарда Монитор"

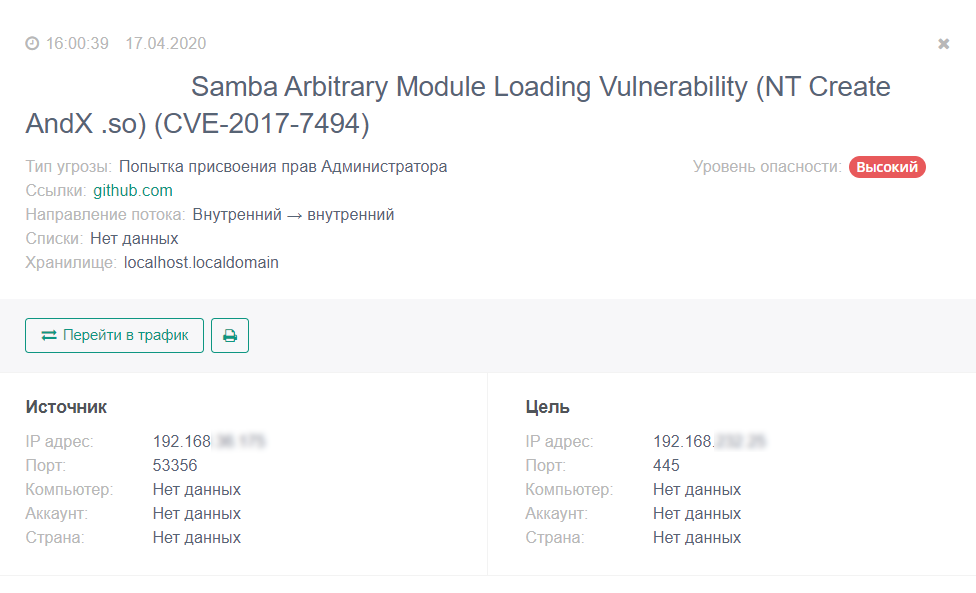

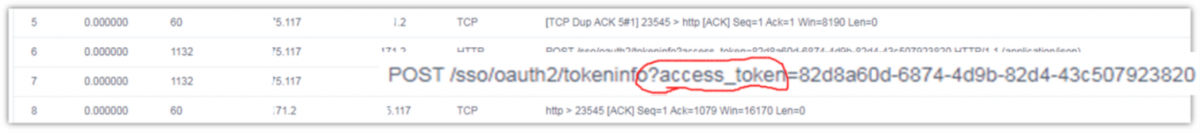

В то же время, выполнение таких мер, как соответствующий мониторинг обращения администраторов с учетными данными и безопасная настройка прикладных сервисов не всегда просто поддается службе ИБ, так как, зачастую, находится в ведении департамента ИТ. NTA-решения способны обнаружить, к примеру, передачу по сети аутентификационных данных (паролей, токенов) в открытом виде, в том числе принадлежащих администраторам.

Рисунок 10. Выявление передачи секретов в открытом виде в NTA решении "Гарда Монитор"

Рисунок 10. Выявление передачи секретов в открытом виде в NTA решении "Гарда Монитор" Рисунок 10. Выявление передачи секретов в открытом виде в NTA решении "Гарда Монитор"

Рисунок 10. Выявление передачи секретов в открытом виде в NTA решении "Гарда Монитор"

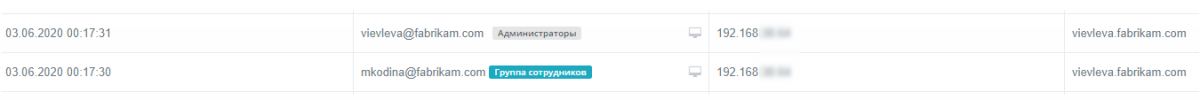

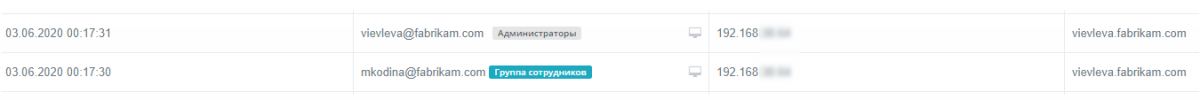

Третий сценарий – использование механизма отслеживания авторизаций пользователей на рабочих станциях в NTA-системе. Например, службе ИБ однозначно стоит обратить внимание на выполнение авторизации учетной записи из группы "Рядовые пользователи" на компьютере, принадлежащем администратору.

Рисунок 11. Отслеживание авторизаций на рабочих станциях в NTA решении "Гарда Монитор"

Рисунок 11. Отслеживание авторизаций на рабочих станциях в NTA решении "Гарда Монитор" Рисунок 11. Отслеживание авторизаций на рабочих станциях в NTA решении "Гарда Монитор"

Рисунок 11. Отслеживание авторизаций на рабочих станциях в NTA решении "Гарда Монитор"

Control 7: Email and Web Browser Protections – Защита почты и браузеров

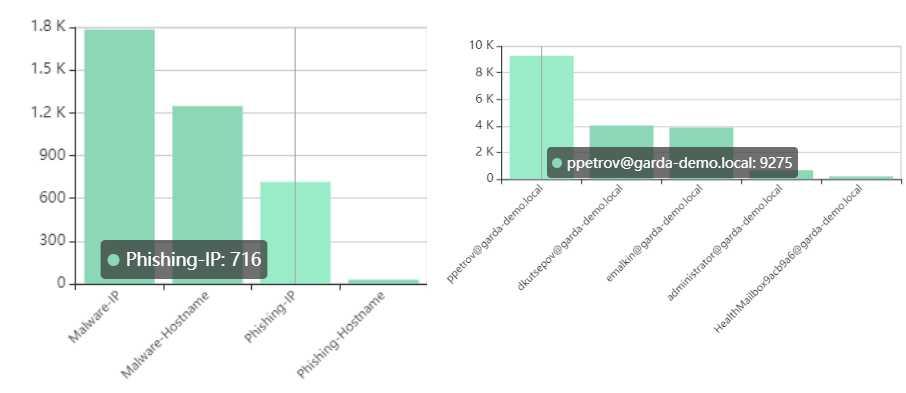

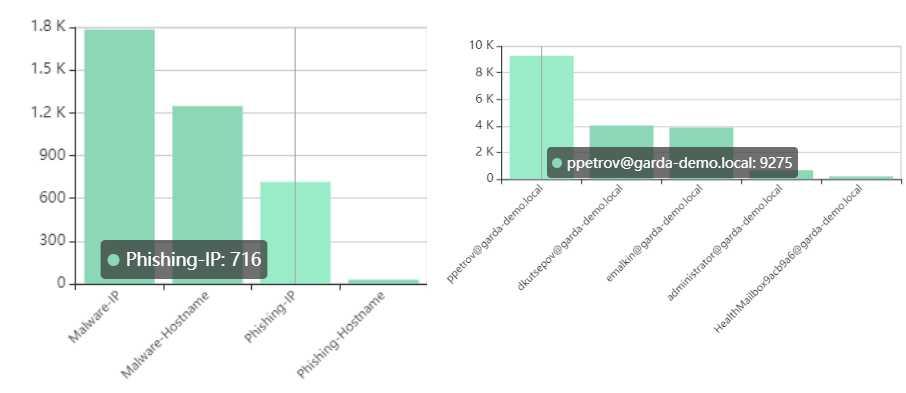

Уменьшение поверхности атаки путем минимизации вероятности взаимодействия пользователей с потенциально-опасным контентом через браузер или почту (благодаря которому осуществляются манипуляции с пользователями, например, фишинг).

Мониторинг легитимного использования и своевременных обновлений браузеров, почтовых клиентов и контроль их безопасной конфигурации – прерогатива хостовых решений или сканеров безопасности установленных приложений. В рамках реализации мер этого контроля на сетевом уровне NTA-системы дают полную картину обращения пользователей к потенциально-опасным хостам, IP-адресам, либо переписку с известными вредоносными e-mail. Это позволяет службе ИБ оперативно выявить рабочие станции и сотрудников "группы риска" и провести необходимые мероприятия по исправлению ситуации.

Рисунок 12. Обращения пользователей к потенциально опасным адресам в NTA решении "Гарда Монитор"

Рисунок 12. Обращения пользователей к потенциально опасным адресам в NTA решении "Гарда Монитор" Рисунок 12. Обращения пользователей к потенциально опасным адресам в NTA решении "Гарда Монитор"

Рисунок 12. Обращения пользователей к потенциально опасным адресам в NTA решении "Гарда Монитор"

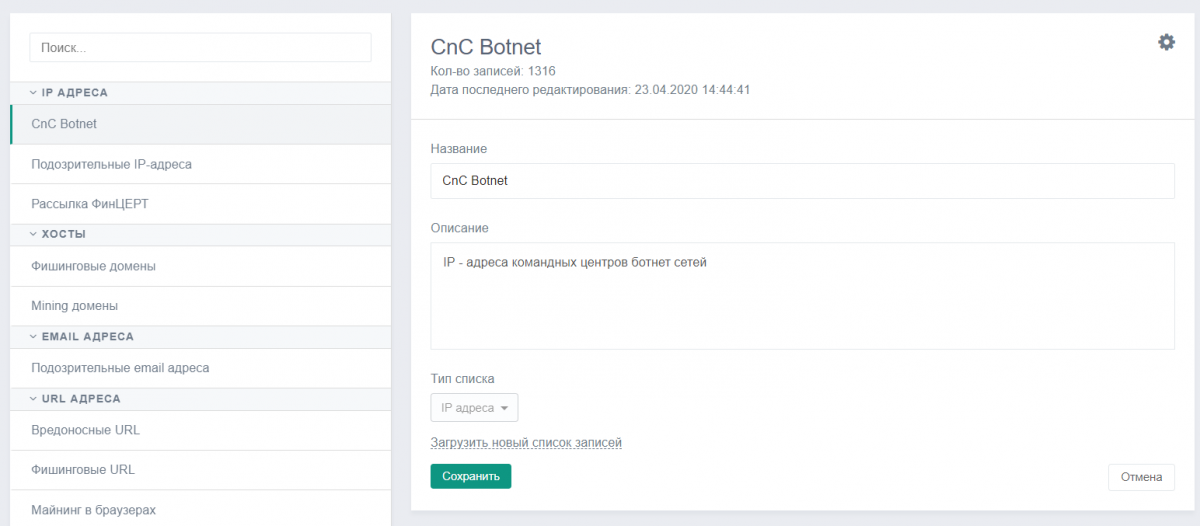

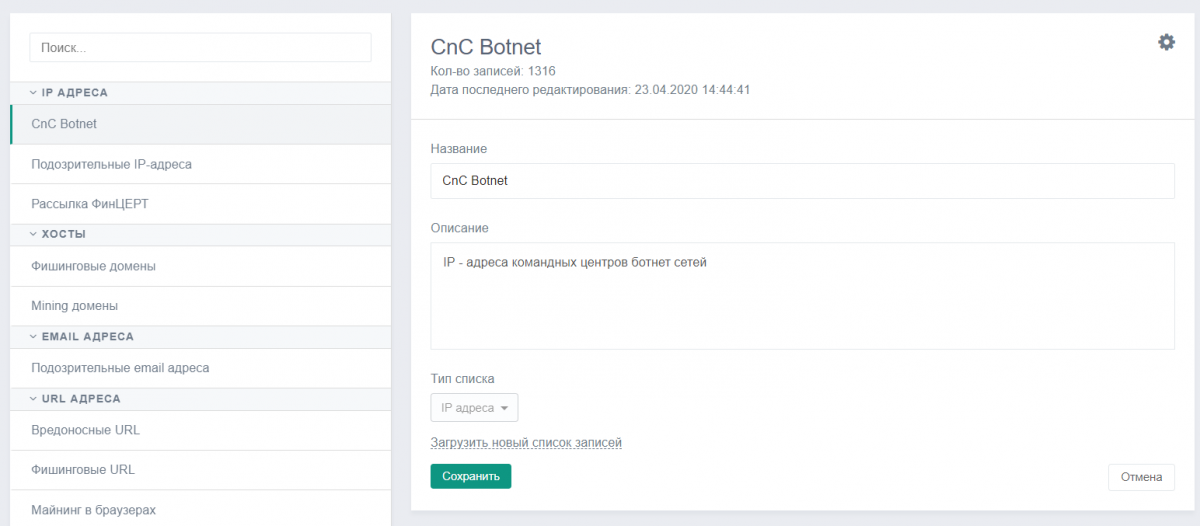

NTA детектирует взаимодействия с подозрительными, вредоносными, мошенническими или развлекательными ресурсами благодаря обновляемым спискам и интеграции с различными системами рассылки фидов и поставщиками Threat Intelligence (базы знаний об угрозах).

Рисунок 13. Настройка списка вредоносных ресурсов в NTA решении "Гарда Монитор"

Рисунок 13. Настройка списка вредоносных ресурсов в NTA решении "Гарда Монитор" Рисунок 13. Настройка списка вредоносных ресурсов в NTA решении "Гарда Монитор"

Рисунок 13. Настройка списка вредоносных ресурсов в NTA решении "Гарда Монитор"

Control 8: Malware Defenses – Защита от вредоносного ПО

Необходимость установки централизованного управления и обновления средств защиты от загрузки и запуска вредоносного ПО.

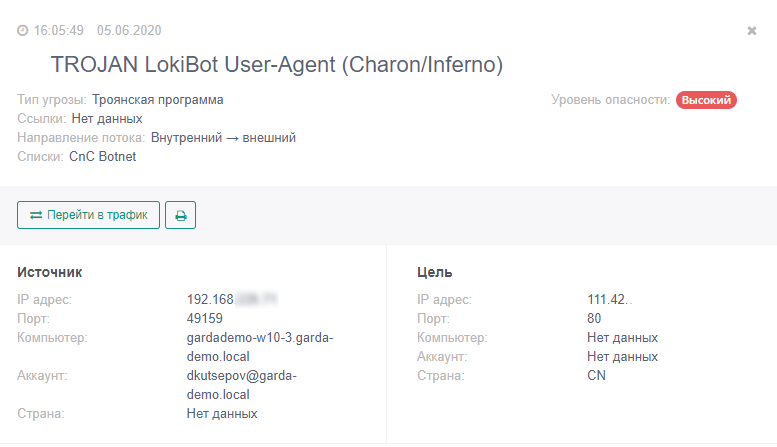

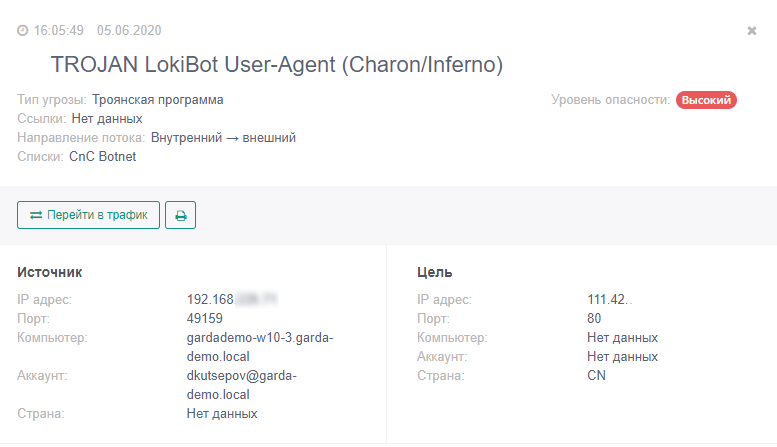

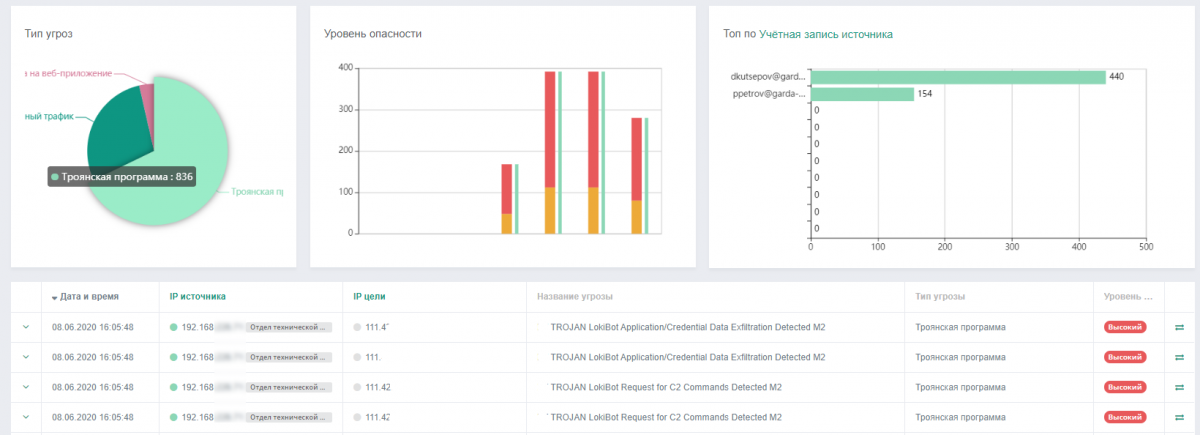

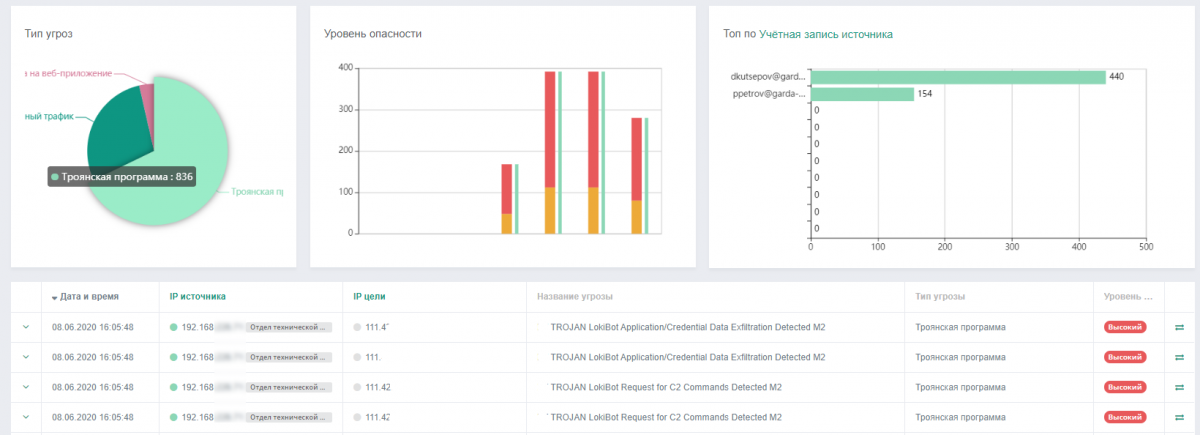

Защита от вредоносного ПО – безусловно, основная задача решений класса EPP (Endpoint Protection Platform – система комплексной защиты конечной станции), разворачиваемых на серверах и рабочих станциях. Однако, NTA решения способны детектировать появление вирусов, троянов, подключение к ботнетам, криптоджекинга на сетевом уровне, то есть еще до того, как они попали на компьютеры жертв. Такое обнаружение становится возможным благодаря тому, что большинство современных вредоносов не ограничиваются однократной загрузкой вирусного файла, сетевое взаимодействие с "командным центром" осуществляется непрерывно.

Рисунок 14. Детектирование трояна в NTA решении "Гарда Монитор"

Рисунок 14. Детектирование трояна в NTA решении "Гарда Монитор" Рисунок 14. Детектирование трояна в NTA решении "Гарда Монитор"

Рисунок 14. Детектирование трояна в NTA решении "Гарда Монитор"

Обнаружение вредоносной активности в NTA решениях не ограничивается только сигнатурным анализом. О потенциальном заражении устройств в сети можно судить и по косвенным признакам. Например, по использованию подозрительных (некорпоративных) DNS или по аномально возросшей активности со стороны сервера или рабочей станции (инструмент профилирование).

Рисунок 15. Выявление нетипичной сетевой активности в NTA решении "Гарда Монитор"

Рисунок 15. Выявление нетипичной сетевой активности в NTA решении "Гарда Монитор" Рисунок 15. Выявление нетипичной сетевой активности в NTA решении "Гарда Монитор"

Рисунок 15. Выявление нетипичной сетевой активности в NTA решении "Гарда Монитор"

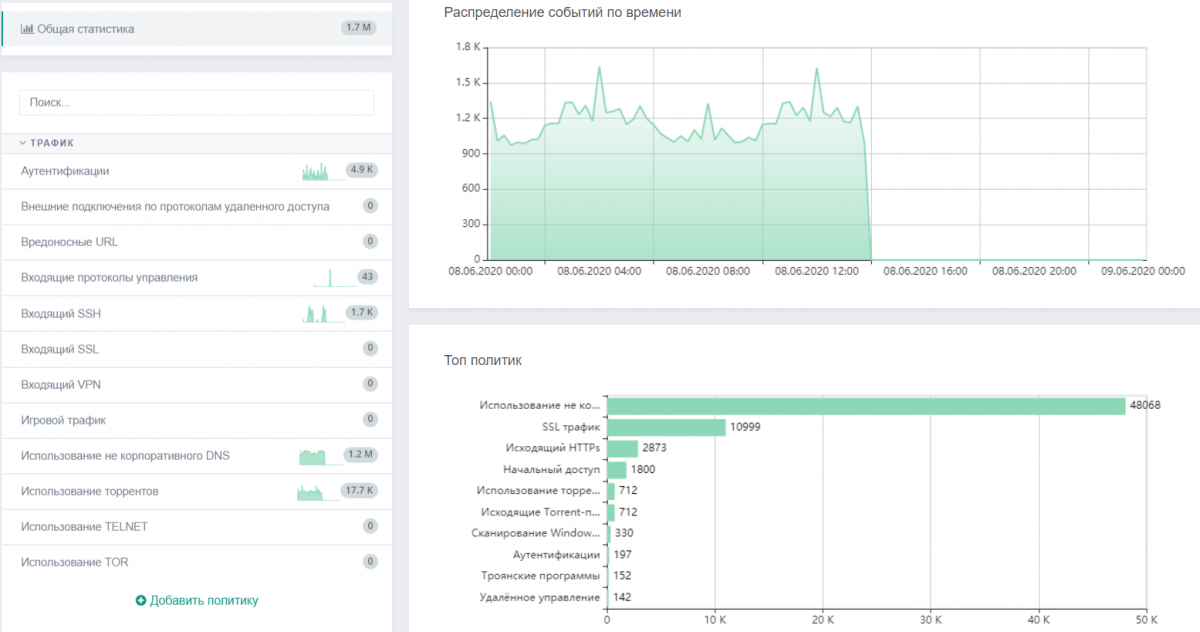

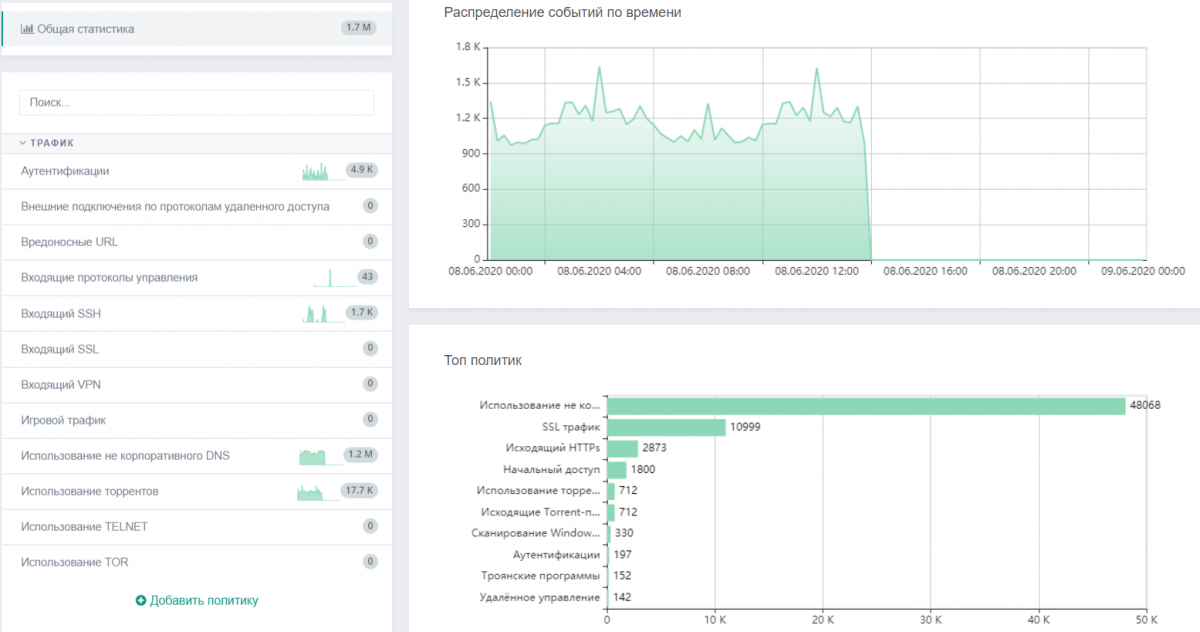

Control 9: Limitation and Control of Network Ports, Protocols, and Services – Ограничение использования и контроль сетевых протоколов, портов и служб

Необходимость постоянно контролировать минимально необходимое использование сетевых протоколов, портов и служб в сети компании и не допускать функционирования сервисов "на всякий случай".

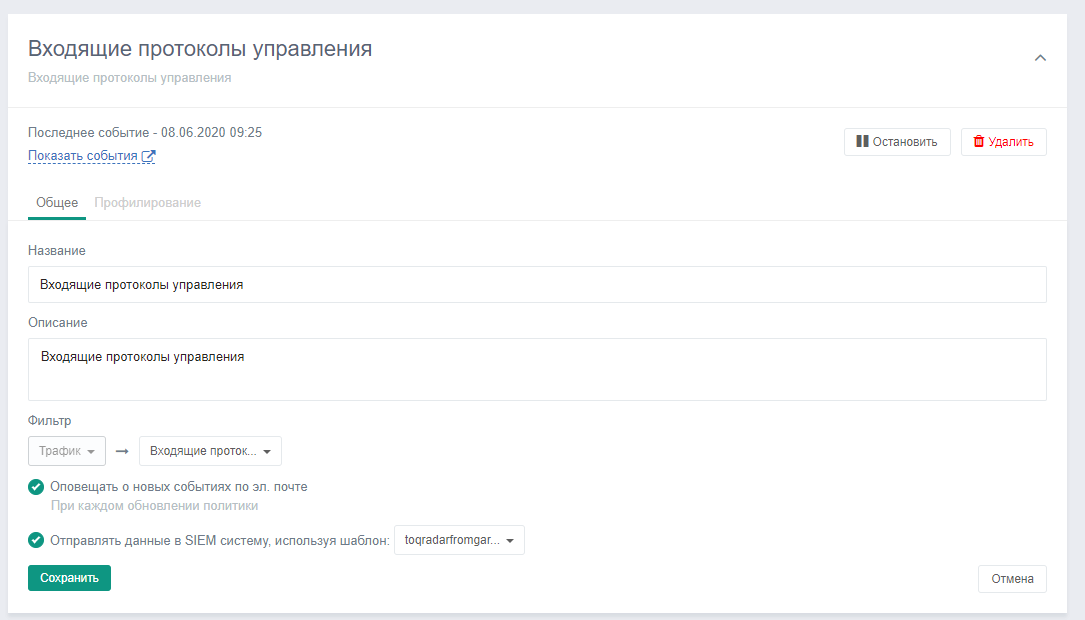

Для решения задач такого контроля необходимо принять ряд превентивных организационных и технических мер: закрытие неиспользуемых портов, требование обновления устаревших протоколов, обязательство отключения ненужных сервисов. Однако, установить правила безопасности и проверять их надлежащее исполнение – две разные задачи. Как раз со второй (наряду с периодическим сканированием) и помогают справляться NTA решения, причем в режиме реального времени. Это особенно важно в случае масштабной и постоянно меняющейся инфраструктуры. Благодаря механизму политик в NTA служба безопасности получает не только актуальную картину в текущий момент времени, но и автоматические срабатывания по политикам безопасности тогда, когда происходит нарушение (например, появился устаревший уязвимый протокол в сети, зафиксирована входящая активность по SSH, вдруг стал использоваться telnet и т.п.).

Рисунок 16. Политики контроля используемых в сети протоколов в NTA решении "Гарда Монитор"

Рисунок 16. Политики контроля используемых в сети протоколов в NTA решении "Гарда Монитор" Рисунок 16. Политики контроля используемых в сети протоколов в NTA решении "Гарда Монитор"

Рисунок 16. Политики контроля используемых в сети протоколов в NTA решении "Гарда Монитор"

Если какая-то служба, запущенная локально, является "спящей" и по ней нет никакой сетевой активности, то NTA все равно обнаружит обращение к ней при, например, проверке с помощью сканера, в том числе, если это будут попытки злоумышленника провести разведку.

Control 12: Boundary defense – Защита границ сетевых сегментов

Необходимость детектировать, блокировать и следить за корректностью циркуляции сетевых потоков между разными сетевыми сегментами (в равной степени важности относительно обоих направлений — извне и наружу) с применением набора различных технологий: межсетевые экраны, прокси, DMZ (демилитаризованная зона), системы обнаружения и предотвращения вторжений.

Во-первых, сразу отметим сбалансированный подход команды CIS, при котором появление необходимости обеспечения безопасности периметра отмечено только в 12 конроле, который входит в десятку фундаментальных, но все же за пределами шестерки базовых мер. Во-вторых, нисколько не приуменьшая значимости защиты от "внешнего мира", в данном разделе говорится о необходимости в равной степени обращать внимание на происходящее между различными сегментами внутри сети. Каждый из них может иметь разный уровень значимости и доверия, отсюда, потенциальную атаку следует ожидать, в том числе, и со стороны одного из сегментов. NTA решения помогает с выполнением мер, отраженных сразу в нескольких субконтролях, рассмотрим их по порядку.

Sub-control 12.1 – инвентаризация и понимание действительных границ сети.

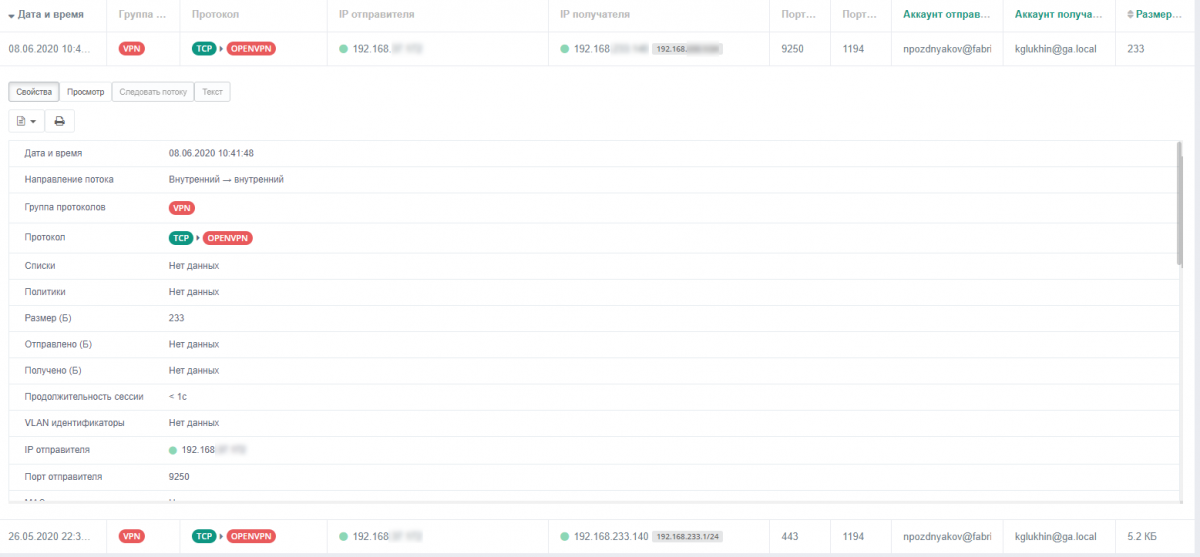

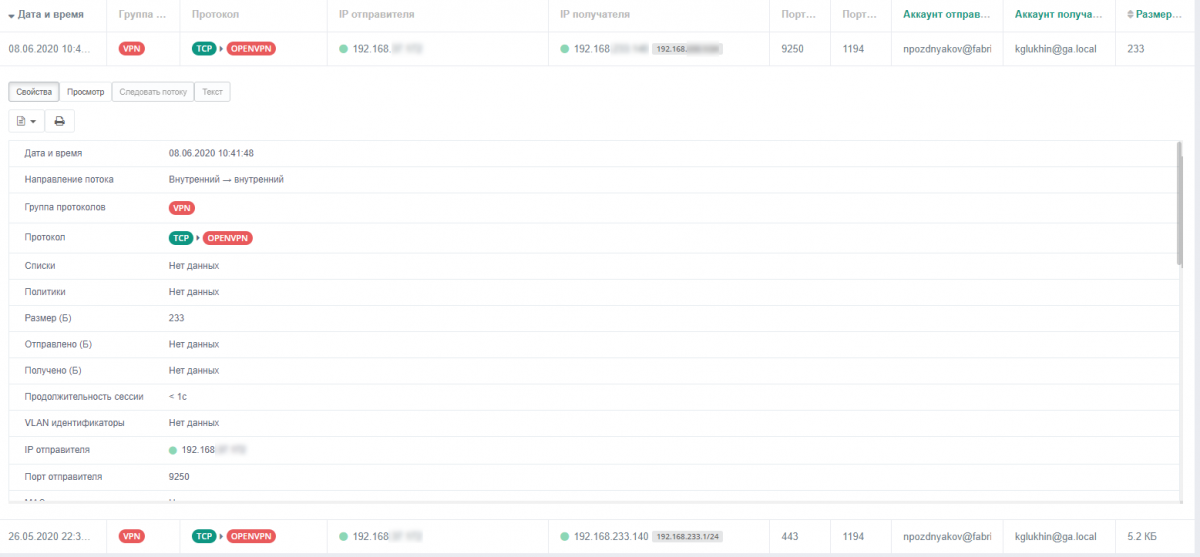

Одна из первоочередных задач NTA – отвечать в режиме реального времени на вопрос: "что происходит в сети моей компании?". В том числе это касается и выявления реальных пограничных точек, в том числе неконтролируемых. Даже если ИТ-департамент утверждает, что знает обо всех возможностях внешних подключений, это необходимо проверять. NTA-решения помогут составить актуальную картину и выявить, например, неопознанный выход в интернет, соединения в обход прокси или использование нелегитимного (официально не принятого и не учтенного в компании) VPN прямо с рабочего места в обход корпоративных политик безопасности.

Рисунок 17. Детектирование нелегитимного VPN в NTA решении "Гарда Монитор"

Рисунок 17. Детектирование нелегитимного VPN в NTA решении "Гарда Монитор" Рисунок 17. Детектирование нелегитимного VPN в NTA решении "Гарда Монитор"

Рисунок 17. Детектирование нелегитимного VPN в NTA решении "Гарда Монитор"

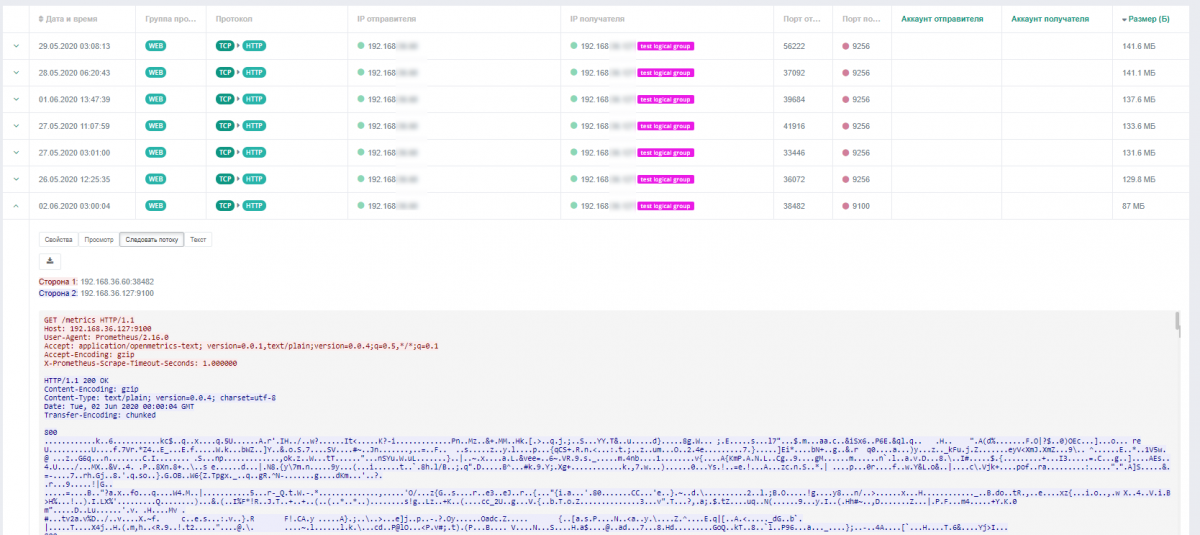

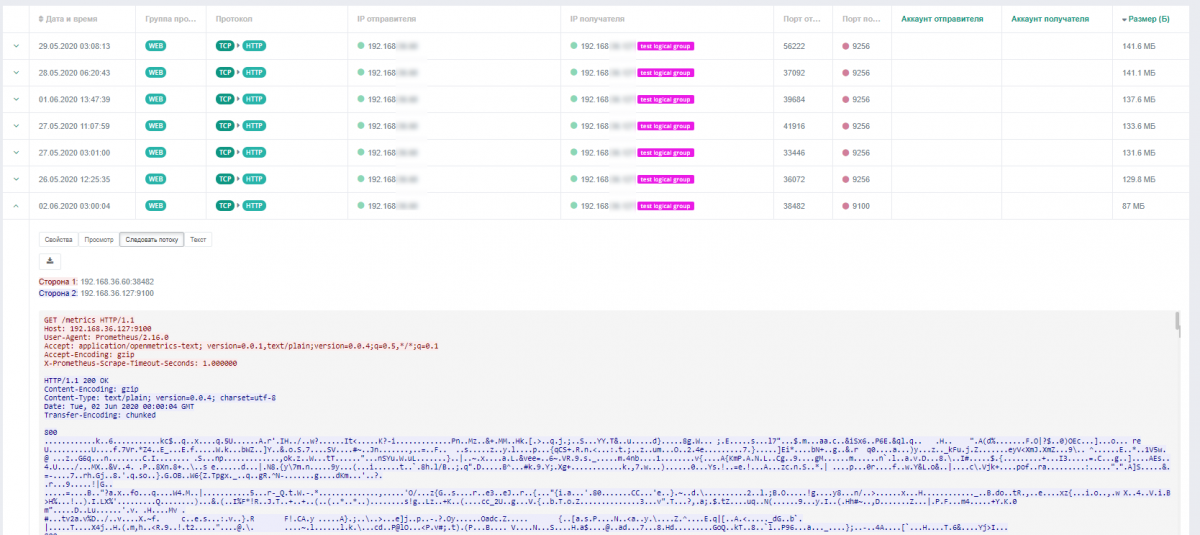

Sub-control 12.5 – запись всех сетевых пакетов, проходящих через границы сетей и Sub-control 12.8 – запись фрагментированной информации о соединениях (Netflow).

Со второй задачей успешно справляется все NTA, некоторые – и с первой тоже, позволяя записывать весь сетевой трафик, который подается на решение. И это дает дополнительные преимущества по двум причинам. Во-первых, лишь по сэмплированной телеметрии (Netflow) можно получить общее представление о том, что происходит в сети, а в случае разбора всех пакетов – составить полную картину. Во-вторых, благодаря тотальной записи возможно в любой момент провести ретроспективное расследование случившегося в прошлом инцидента, просмотреть собранные из кусков потоки (follow stream – следовать потоку), либо сохранить куски трафика в "сыром виде" в рамках сбора доказательной базы.

Рисунок 18. Просмотр и выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор"

Рисунок 18. Просмотр и выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор" Рисунок 18. Просмотр и выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор"

Рисунок 18. Просмотр и выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор"

Sub-control 12.6 – внедрение сетевых средств обнаружения вторжений (IDS).

Как уже отмечалось, компонент детектирования угроз на основе сигнатурного анализа присутствует на борту многих NTA решений. Они оказываются особенно полезными, когда в компании на границе с внешним миром установлена мощная IDS (например, в составе единого border-решения), а контроль внутренней сети, включая взаимодействие между сегментами, ослаблен или вовсе остается в серой зоне.

Рисунок 19. Сводка по сигнатурному анализу угроз в NTA решении "Гарда Монитор"

Рисунок 19. Сводка по сигнатурному анализу угроз в NTA решении "Гарда Монитор" Рисунок 19. Сводка по сигнатурному анализу угроз в NTA решении "Гарда Монитор"

Рисунок 19. Сводка по сигнатурному анализу угроз в NTA решении "Гарда Монитор"

Некоторые из остальных мер защиты такого контроля вроде запрета соединений с известными вредоносными IP и URL-адресами напрямую не реализуются NTA-решениями, но могут быть проконтролированы с помощью них, об этом уже говорили в предыдущих разделах.

Control 13: Data protection – Защита данных

Процессы и инструменты предотвращения распространения (разглашения) конфиденциальных данных, снижения последствий от подобных инцидентов, о защите персональных данных, а также методы обеспечения целостности информации.

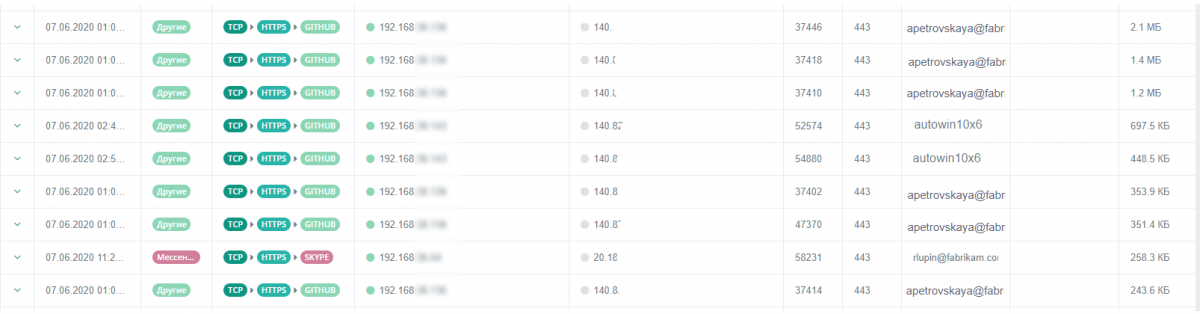

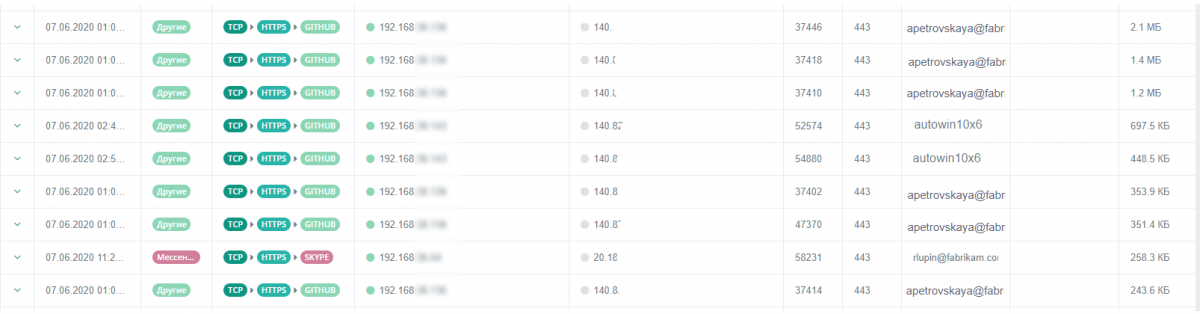

Важнейшая группа мер из всего набора CIS TOP 20 Controls, непосредственно направленная на безопасность самого ценного актива для многих компаний – данные. Задача классификации данных по контексту, обращение с чувствительной информацией и ее защита – непрямая задача NTA решений. Однако, обнаружить появление в сети компании взаимодействий пользователей с некорпоративными облачными хранилищами, активный обмен данными посредством социальных сетей, мессенджеров или иных платформ (например, выгрузки частей кода прямо на Github).

Рисунок 20. Обнаружение потенциального распространения чувствительных данных в NTA решении "Гарда Монитор"

Рисунок 20. Обнаружение потенциального распространения чувствительных данных в NTA решении "Гарда Монитор" Рисунок 20. Обнаружение потенциального распространения чувствительных данных в NTA решении "Гарда Монитор"

Рисунок 20. Обнаружение потенциального распространения чувствительных данных в NTA решении "Гарда Монитор"

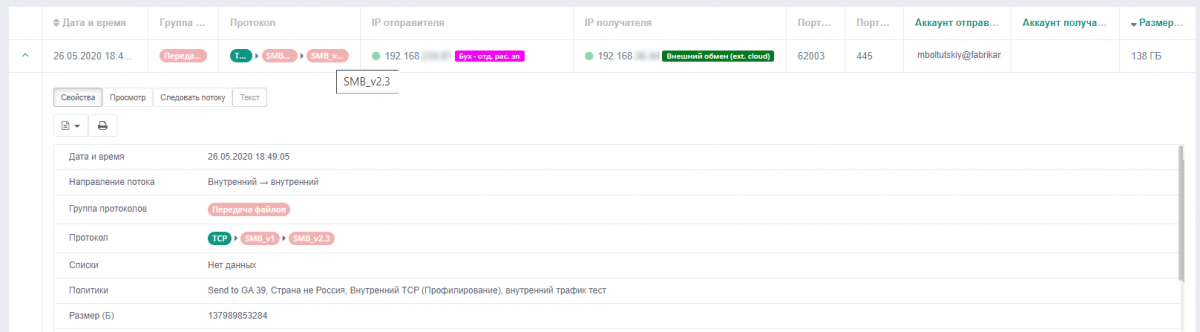

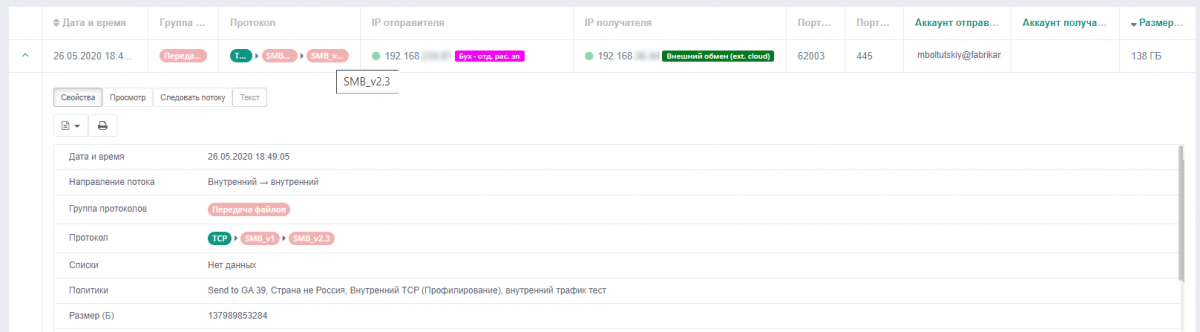

Control 14: Controlled Access Based on the Need to Know – Контролируемый доступ к данным на основе матриц (или правил) доступа

Использование инструментов контроля правомочного и блокировки неправомочного доступа к данным субъектов (пользователи, компьютеры, приложения) на основе предварительно проведенной классификации и согласованных (подтвержденных) прав доступа.

Четкая сегментация сети на основе степени чувствительности данных, шифрование наиболее кричных данных в процессе передачи и при хранении, блокировки, разрешение доступа только на основании правила "все не разрешено — запрещено" — это хорошие практики, направленные на защиту корпоративных данных и отраженные в мерах контроля. NTA-решения способны проконтролировать соблюдение настроенных политик безопасности и обнаружить потенциально опасное взаимодействие, причем неважно, по чьей вине оно происходит: администратора, недостаточно качественно сконфигурировавшего сервисы, или пользователя по незнанию или халатности. Это важно, например, для ответа на вопрос: какие файлы и с какой целью могут передаваться по протоколу SMB из сегмента бухгалтерии во внешнюю общую папку, причем по изначальной инициативе получателя?

Рисунок 21. Обнаружение потенциально неправомочного доступа к чувствительным данным в NTA решении "Гарда Монитор"

Рисунок 21. Обнаружение потенциально неправомочного доступа к чувствительным данным в NTA решении "Гарда Монитор" Рисунок 21. Обнаружение потенциально неправомочного доступа к чувствительным данным в NTA решении "Гарда Монитор"

Рисунок 21. Обнаружение потенциально неправомочного доступа к чувствительным данным в NTA решении "Гарда Монитор"

Отдельным субконтролем (Sub-control 14.9) отмечена необходимость логировать все события, связанные с попытками доступа к чувствительным данным, а также факты изменения прав. Здесь NTA окажется инструментом "последнего шанса" в ситуациях, когда локальные инструменты сбора логов или централизованная LM-система по той или иной причине дали сбой. Зафиксированные факты всей сетевой активности помогут восстановить хронологию событий. NTA-системы могут также самостоятельно передавать информацию в SIEM-решения.

Control 19: Incident Response and Management – Реагирование на инциденты и управление этим процессом

Обеспечение безопасности компании и защита ее репутации путем построения процессов, выпуска документов и внедрения технических инструментов реагирования на инциденты ИБ. Эти мероприятия направлены на оперативное обнаружение атак и снижение потенциального ущерба от них, а также восстановление целостности и доступности информационных систем.

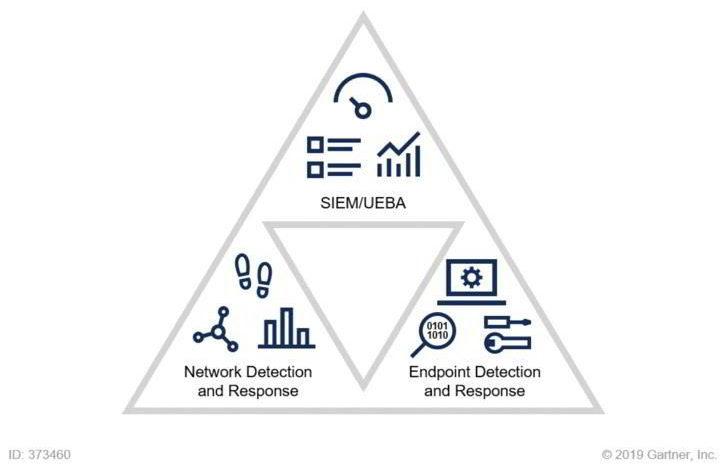

Контроли с 17 по 20 являются крайне важными, их отличие от первых 16 в том, что они реализуются организационными мерами. Однако, технические инструменты, в частности NTA-решения, помогают автоматизировать описанные в них процессы и сократить время реакции, а в ряде случаев – предотвратить развитие атаки еще до того, как она привела к реальному ущербу. По мнению аналитического агентства Gartner, NTA является одной из трех ключевых составляющих в современных корпоративных SOC (Security operations center – оперативный центр кибербезопасности) наряду с SIEM (Security information and event management – система управления событиями и информационной безопасностью в целом) и EDR (Endpoint detection and response – средство обнаружения и реагирования на инциденты на конечных устройствах).

Рисунок 22. Три ключевые составляющие SOC, Gartner

Рисунок 22. Три ключевые составляющие SOC, Gartner Рисунок 22. Три ключевые составляющие SOC, Gartner

Рисунок 22. Три ключевые составляющие SOC, Gartner

Далее рассмотрим, как NTA-решение может помочь в процессе обнаружения и реагирования на инциденты в рамках 5 подзадач.

Сбор информации, детектирование потенциальных инцидентов

NTA-системы в режиме реального времени отображают и записывают полную картину происходящего в сети компании (телеметрию, весь трафик в сыром виде, либо и то и другое). Даже если каждое событие само по себе инцидентом не является, то впоследствии эти данные помогут собрать их в единую атаку при мониторинге или ретроспективном анализе.

Рисунок 23. Общая сводка по мониторингу сетевых потоков в NTA решении "Гарда Монитор"

Рисунок 23. Общая сводка по мониторингу сетевых потоков в NTA решении "Гарда Монитор" Рисунок 23. Общая сводка по мониторингу сетевых потоков в NTA решении "Гарда Монитор"

Рисунок 23. Общая сводка по мониторингу сетевых потоков в NTA решении "Гарда Монитор"

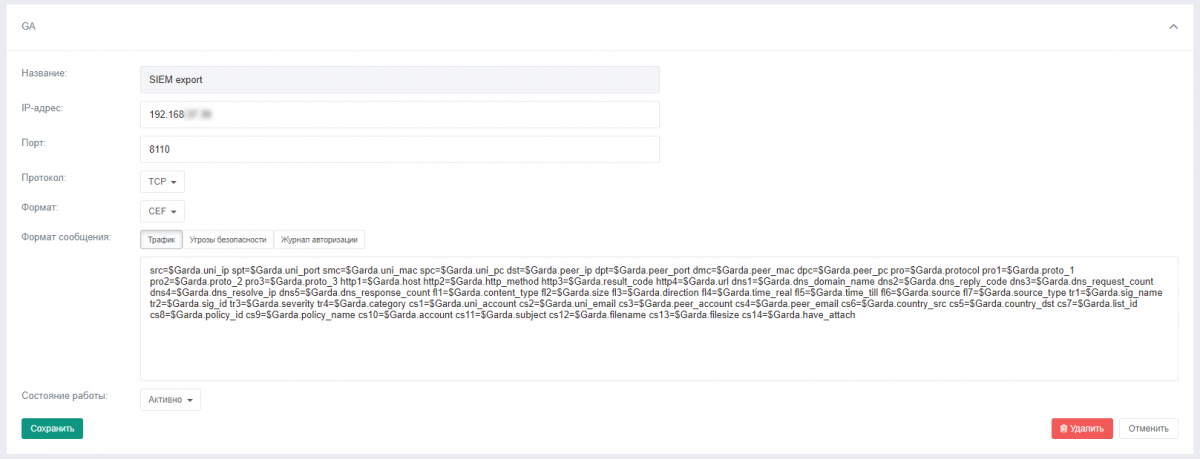

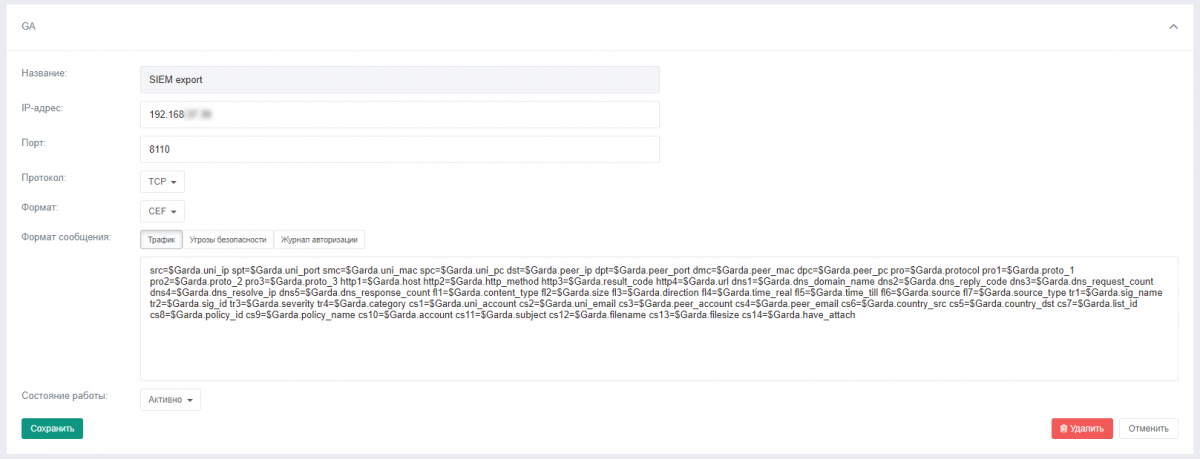

Сопоставление событий, подтверждение инцидента, либо одной из стадий его развития

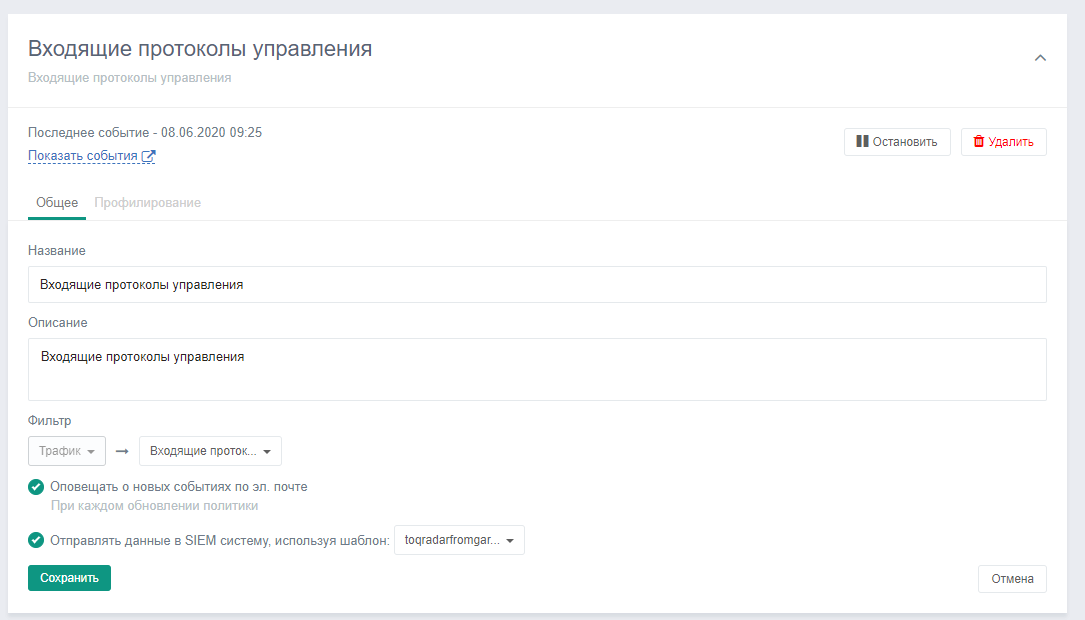

NTA-системы могут сразу же определять события как инциденты, либо служба ИБ делает наглядный и простой вывод об этом исходя из данных в NTA и таких кейсов много, а том или ином виде минимальный движок корреляций присутствует во всех решениях. Независимо от этого NTA-решения могут выгружать данные о событиях, например, в SIEM-систему. Это необходимо для дальнейшей корреляции вместе с информацией из других источников, что позволит повысить вероятность обнаружения комплексной атаки и снизить количество ложных срабатываний.

Рисунок 24. Конфигурация экспорта в SIEM в NTA решении "Гарда Монитор"

Рисунок 24. Конфигурация экспорта в SIEM в NTA решении "Гарда Монитор" Рисунок 24. Конфигурация экспорта в SIEM в NTA решении "Гарда Монитор"

Рисунок 24. Конфигурация экспорта в SIEM в NTA решении "Гарда Монитор"

Реагирование на инцидент и устранение последствий

Как в самостоятельное средство защиты, в NTA-систему заложены различные механизмы реагирования, которые отличаются у разных производителей. Кроме рассмотренной выше отправки в SIEM, это может быть уведомление в интерфейсе самой системы, рассылка по почте и в мессенджерах, либо даже активное действие (например, отправка правила на IDS или FW, либо выполнение shell-команды). При этом рекомендуется отправлять в SIEM максимум событий, а на электронную почту – только в случае критичных срабатываний.

Рисунок 25. Пример настройки уведомлений по политике в NTA решении "Гарда Монитор"

Рисунок 25. Пример настройки уведомлений по политике в NTA решении "Гарда Монитор" Рисунок 25. Пример настройки уведомлений по политике в NTA решении "Гарда Монитор"

Рисунок 25. Пример настройки уведомлений по политике в NTA решении "Гарда Монитор"

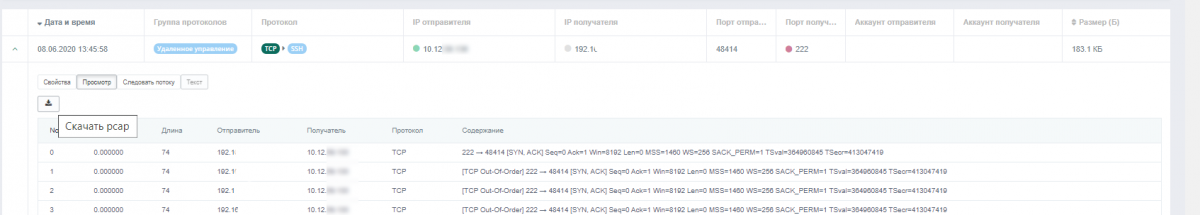

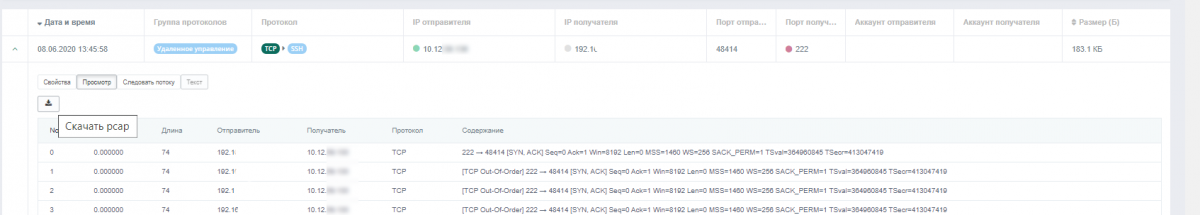

Ретроспективное расследование инцидента

Часто после первоочередных мероприятий по оперативному реагированию на инцидент, существует необходимость разобраться в причинах, найти и попытаться привлечь к той или иной ответственности виновных. Для выполнения этой задачи NTA позволяет всегда обратиться к накопленным данным внутри себя, зафиксировать факты и артефакты инцидента, а также, например, выгрузить куски сырого трафика – в виде файлов .pcap. в качестве доказательства, либо для дальнейшего лабораторного исследования.

Рисунок 26. Выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор"

Рисунок 26. Выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор" Рисунок 26. Выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор"

Рисунок 26. Выгрузка фрагментов трафика в "сыром виде" в NTA решении "Гарда Монитор"

Control 20: Penetration Tests and Red Team Exercises – Тестирование на проникновение и ReadTeam-тренировки

Комплексный анализ степени защищенности компании (киберучения) в разрезе технологий, процессов, людей. Такие киберучения проводятся путем симулирования целей и стратегии злоумышленника, а также выполнения необходимых действий атакующего для достижения этих целей.

Практика проведения внутрикорпоративных киберучений на разных уровнях начинает постепенно приходить в отечественные компании. В этом разделе фреймворка подробно описываются процедуры и действия, которые нужно выполнить команде безопасности для организации такого рода учений и интерпретации результатов. И здесь NTA-решения могут быть использованы для двух задач. Во-первых, в качестве инструмента защитников для обнаружения и локализации атаки, как если бы нападение было не симулированным, а настоящим. Во-вторых, в ходе последующей работы над ошибками, когда потребуется полностью восстановить ход киберучений, чтобы оценить реальные действия защитников.

Выводы

CIS TOP 20 Controls является крайне сбалансированным фреймворком и пока, увы, на голову выше текущих документов от отечественных регуляторов. Кроме того, он позволяет выстроить систему мер по обеспечению информационной безопасности таким образом, чтобы учесть действительно базовые мероприятия, вроде безопасной настройки той ИТ-инфраструктуры, которая уже имеется на предприятии. Главная мысль в том, что документ с практическими требованиями по ИБ не должен быть "сметой проекта" и отвечать на вопрос, "что купить, чтобы соответствовать всем требованиям?". В то же время в CIS TOP 20 Controls в каждом контроле приводятся примеры общепринятых классов решений и технологий, которые помогают в соответствующей имплементации. Фреймворк полезен для проведения самооценки компании, служба ИБ которой захочет удостовериться в соответствии уже внедренных мер защиты лучшим практикам, как минимум — в базовой части.

Как видно из приведенных в статье примеров, системы класса NTA помогают решать далеко не все задачи из CIS TOP 20 Controls. Однако, с помощью внедрения NTA-решений выполнение большей части контролей становится проще, а некоторые из них и вовсе трудновыполнимы без такого класса инструментов.