Как обеспечить защиту сетевой инфраструктуры организации

Павел Шубин, менеджер по разработке продукта "Гарда Технологии"

Павел Шубин, менеджер по разработке продукта "Гарда Технологии" Павел Шубин, менеджер по разработке продукта "Гарда Технологии"С ростом числа кибератак многие компании ощутили необходимость повышения уровня безопасности корпоративной ИТ-инфраструктуры, где ежедневно передаются большие объемы сетевого трафика. И чем больше и разветвленнее корпоративная инфраструктура — тем сложнее ее контролировать и тем больше уязвимостей может появиться.

Павел Шубин, менеджер по разработке продукта "Гарда Технологии"С ростом числа кибератак многие компании ощутили необходимость повышения уровня безопасности корпоративной ИТ-инфраструктуры, где ежедневно передаются большие объемы сетевого трафика. И чем больше и разветвленнее корпоративная инфраструктура — тем сложнее ее контролировать и тем больше уязвимостей может появиться.

При этом изобретательность киберпреступников постоянно растет, и заметить их присутствие в скомпрометированной инфраструктуре не так просто в силу маскировки вредоносного трафика под легитимный. Привычных межсетевых экранов, антивирусов и систем анализа логов становится недостаточно. Появляется потребность во внедрении систем анализа сетевого трафика – NTA-решений (Network Traffic Analysis).

Ключевые отличия NTA-систем от других решений, работающих с трафиком:

- NTA-системы анализируют трафик как внутри периметра, так и в инфраструктуре, тогда как межсетевые экраны стоят только на периметре.

- NTA-системы выявляют атаки с помощью комбинации способов. Машинное обучение, поведенческий анализ, запись всего трафика, сигнатурный и ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

- NTA-системы, такие как "Гарда Монитор" хранят информацию о сетевых взаимодействиях, и запись сырого трафика. Такие данные становятся полезными источниками знаний при раскрутке цепочки атаки и её локализации.

- Применение NTA-решений помогает в расследовании инцидентов и обнаружении угроз еще до совершения инцидентов, которые не обнаруживаются традиционными средствами безопасности.

Рассмотрим, когда необходимо и оправдано внедрение NTA-систем и как это позволяет оптимизировать процессы мониторинга и защиты сетевой инфраструктуры.

Когда следует внедрять NTA-систему в организации?

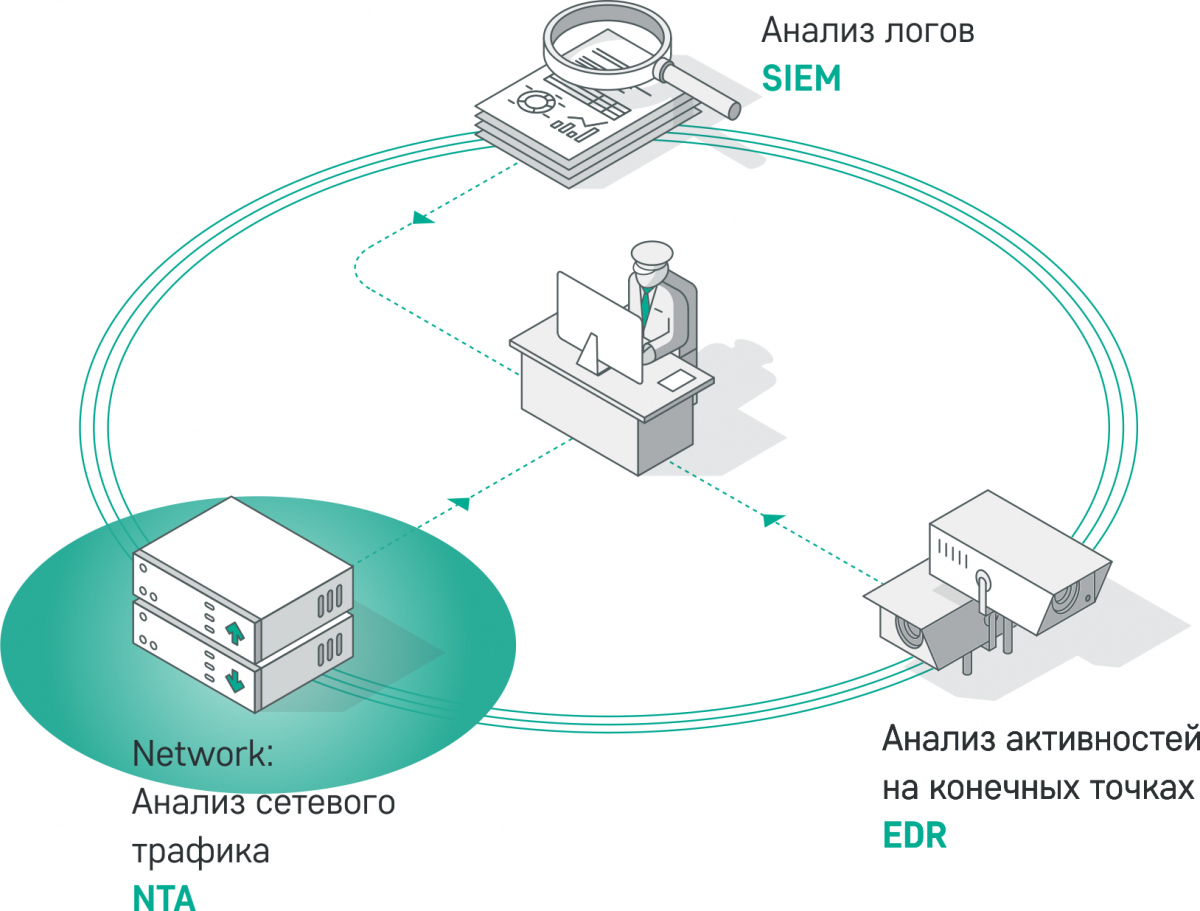

Часто информационная инфраструктура организации защищена с помощью межсетевого экрана в точке выхода в интернет, EDR-решениями (Endpoint Detection & Response — класс решений для обнаружения и изучения вредоносной активности) на рабочих станциях и почтовым антивирусом. Перед службой безопасности возникает вопрос: что внедрять в первую очередь для повышения защищенности ИТ-инфраструктуры? SIEM (Security Information and Event Management - управление событиями безопасности) или NTA-систему?

Внедрение и настройка SIEM-системы позволяет аккумулировать все информационные потоки и выстроить процессы работы системы безопасности, но это довольно трудоёмко: нужно настроить получение данных из множества источников, настроить правила корреляции событий и способы реагирования.

Для NTA-систем основной источником данных – зекралированная копия трафика (SPAN), что просто в подключении и не оказывает влияния на работу инфраструктуры заказчика.

Как работают системы NTA?

Рассмотрим особенности работы и настройки NTA-системы на примере системы для выявления угроз и расследования сетевых инцидентов, анализа трафика, обнаружения атак на периметре и внутри сети "Гарда Монитор".

Система может быть установлена как на отдельном сервере, так и в виртуальной среде (Proxmox, VMware, Hyper-V). Трафик, поступающий в Систему, подвергается:

- Анализу с помощью глубокого разбора содержимого пакетов (DPI-анализ) – на этом этапе из сырых потоков извлекается метаинформация о свойствах сетевых соединений, определяется тип прикладного протокола и используемого приложения, проводится разбор некоторых прикладных протоколов до уровня команд.

- Сигнатурному анализу с помощью suricata/snort-совместимых решающих правил, т.е. система включает в себя функциональность системы обнаружения вторжений (IDS).

- Проверке поступивших данных на принадлежность к индикаторам компрометации (спискам скомпрометированных IP-,URL- адресов и доменных имен).

- Анализу на предмет аномального поведения, в частности:

- Выявляются новые устройства в заданном сегменте сети.

- Обнаруживается использование новых портов получателей в указанном сегменте сети.

- Строится профиль поведения устройств, удовлетворяющих пользовательским фильтрам, для выявления отклонений от "нормального" поведения.

Главный фокус в работе системы на своевременном выявлении сетевых инцидентов и оперативном принятии мер для их устранения и недопущения в будущем. Для этого "Гарда Монитор" поставляется с набором предустановленных фильтров, на принадлежность к которым проверяются все объекты в момент поступления в систему. Таким фильтрам можно поставить в соответствие способ реагирования – уведомление о событии на почту, блокировка на маршрутизаторе, экспорт в SIEM или IRP-систему (Incident Response Platforms – платформа для автоматизации процессов мониторинга, учета и реагирования на инциденты информационной безопасности).

При этом в системе реализован гибкий многокритериальный поиск, позволяющий осуществить переход от информации о событии непосредственно к сетевому потоку, его содержащему, с возможностью просмотра содержимого из окна системы и выгрузки исходных потоков в формате pcap, что незаменимо при расследование сетевых инцидентов.

Таким образом, комплекс начинает полноценно работать сразу после подачи на него трафика. От пользователя требуется лишь указать список локальных подсетей и включить опцию уведомления для интересующих его событий ИБ.

"Гарда Монитор" также легко интегрируется в существующую ИБ-инфраструктуру, например, когда в организации уже внедрена SIEM или/и IRP-система. Это обеспечивается встроенными средствами экспорта событий в SIEM-системы, а также возможностью реагирования на события с помощью пользовательских Python-скриптов.

Более того "Гарда Монитор" обладает собственным HTTP REST API, что позволяет включать его как составную часть больших мультивендорных решений. Может работать в гео-распределенном режиме, когда есть множество территориально распределенных дата-центров. "Гарда Монитор" позволяет выполнять администрирование и работу со всеми дата-центрами из "одного окна".

С помощью систем класса NTA, для внедрения которых во всей сети организации требуется лишь подача SPAN-копии сетевого трафика обеспечивается комплексная проактивная защита сетевой инфраструктуры от кибератак, а все инциденты и попытки компрометации в сетевом трафике выявляют по первым признакам еще до их совершения.